Un “infostealer” es un software malicioso (malware) diseñado para robar tus datos personales sin que te des cuenta.

En la era digital, nuestros ordenadores contienen una mina de oro de información personal: contraseñas, números de tarjetas de crédito, identificaciones profesionales, historial de navegación… Toda esta información es codiciada por los cibercriminales, quienes la roban gracias a programas discretos pero terriblemente efectivos: los infostealers.

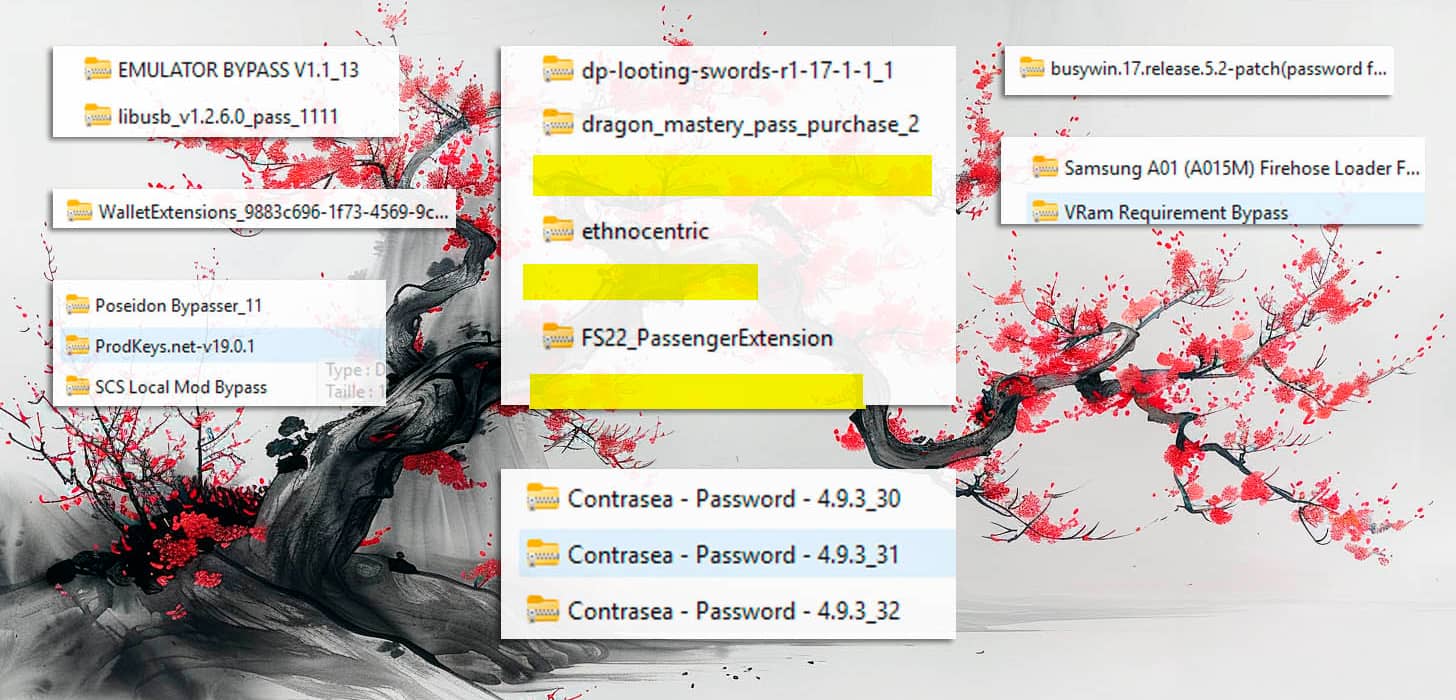

Estos programas espía, a menudo instalados sin el conocimiento de la víctima, recopilan y transfieren datos sensibles a servidores piratas. Muy populares en foros de piratas informáticos, alimentan un mercado negro del robo de identidad en plena expansión. Cybermentor revela hoy los archivos usados típicamente en los últimos días por los piratas para inyectar un infostealer en tu sistema.

El robo silencioso de información

El término “infostealer” designa un tipo específico de malware, o software malicioso, (un troyano) cuya función principal es recopilar datos personales desde un dispositivo infiltrado. A diferencia de los ransomwares (secuestradores de datos) que se manifiestan ruidosamente para extorsionar dinero, los infostealers operan en la sombra. Una vez instalados, escanean automáticamente los archivos, navegadores, aplicaciones e incluso la memoria de tu sistema para extraer información.

La mecánica es simple pero efectiva: el código malicioso se inyecta en la máquina objetivo a través de diversos vectores – un archivo adjunto corrupto (una factura falsa, etc.), un software pirateado, una falsa actualización, etc. Luego puede extraer en segundos las credenciales almacenadas en navegadores como Chrome o Firefox, los tokens de autenticación de servicios como Discord, o incluso las credenciales bancarias guardadas por algunas aplicaciones.

Objetivos variados e impacto mundial

Los particulares no son los únicos afectados. Las pequeñas empresas, los trabajadores autónomos, los profesionales de IT e incluso las grandes organizaciones son regularmente atacados. Un infostealer bien posicionado puede comprometer el acceso a cuentas profesionales críticas, o incluso permitir intrusiones posteriores en redes completas. Entre los infostealers más conocidos se encuentran RedLine, Vidar, Raccoon o Aurora, que se propagan ampliamente en los mercados negros de la dark web.

El atractivo de este malware para los cibercriminales reside en gran parte en su facilidad de uso. Muchos se ofrecen con una interfaz “lista para usar”, accesible incluso para piratas novatos. El malware se vende como un producto, con soporte al cliente y actualizaciones. Los datos recopilados – a menudo en forma de archivos de texto – se extraen automáticamente a un servidor remoto controlado por el atacante.

Datos revendidos por kilo

Una vez recolectados, los datos no quedan sin usar. Alimentan bases de datos revendidas en foros clandestinos, donde las credenciales se venden según su rareza y calidad. Una cuenta bancaria válida, el acceso al back-office de una tienda online o una cuenta de empresa en una plataforma en la nube pueden venderse a precios muy variables – a menudo entre 5 y 150 euros, dependiendo del potencial de explotación.

Algunos grupos organizados incluso explotan estos datos para llevar a cabo otros ataques, como el phishing dirigido (spear phishing), la suplantación de identidad o la compra fraudulenta de bienes online. El riesgo es doble: por un lado, la pérdida directa de datos sensibles; por otro, la exposición prolongada a ataques posteriores.

Alerta sobre los archivos usados para la infección

Los piratas usan frecuentemente archivos muy comunes para introducir un infostealer en una máquina objetivo. Puede tratarse de falsos archivos PDF, documentos Word con macros, o ejecutables disfrazados de software popular (cracks de software comercial, falsos programas gratuitos, etc.). Incluso pueden usar videos de TikTok para robar datos. En muchos casos, el archivo se aloja en una plataforma legítima, como Google Drive o Dropbox, para engañar a los usuarios sobre su peligrosidad.

Algunos archivos maliciosos explotan vulnerabilidades conocidas en versiones no actualizadas de software como Microsoft Office o Adobe Reader. Una vez abiertos, desencadenan la instalación silenciosa del infostealer, a menudo en segundo plano, haciendo su detección por el usuario casi imposible sin un antivirus potente o una herramienta de monitorización conductual.

La captura de pantalla de arriba muestra el nombre de los archivos infectados usados en los últimos días. No son exhaustivos. Los maliciosos pueden mostrar lo que quieran. Un detalle importante, juegan con la “moda”, los productos y las marcas populares.

¿Cómo protegerse eficazmente?

Ante una amenaza tan insidiosa, la vigilancia sigue siendo el primer escudo. Es crucial evitar descargar archivos de fuentes no verificadas, aunque el enlace parezca provenir de un contacto de confianza. Las actualizaciones regulares de tu software y sistemas operativos también ayudan a solucionar las vulnerabilidades que a menudo explotan los infostealers.

El uso de un antivirus actualizado, junto con un firewall activo y la supervisión del tráfico de red, puede reducir considerablemente los riesgos. Además, usar un gestor de contraseñas en lugar de guardarlas en el navegador dificulta la recopilación de credenciales. También se recomienda encarecidamente activar la autenticación de dos factores (2FA) siempre que sea posible, para añadir una capa de seguridad adicional.

¿Quieres seguir las últimas noticias sobre ciberseguridad? Para mantenerte informado sobre los desafíos de la ciberseguridad, suscríbete gratis al boletín de noticias de CyberMentor.

Pingback: ¿Qué son los Remote Access Trojan (RAT)? Y Cómo Protegerte

Pingback: Alerta TikTok: Generados por IA Intentan Robar tus Datos » CM