Mientras lees este subtítulo, en alguna parte del mundo están atacando otro servidor.

Una amenaza a la seguridad de la información es cualquier evento o acción que pueda dañar la información. Puede ocurrir cuando los datos llegan a manos de extraños, se modifican sin autorización o se vuelven inaccesibles. Por ejemplo, un atacante puede robar la base de clientes de una empresa, sustituir documentación importante o bloquear el acceso a los sistemas con un virus de cifrado.

En este artículo, veremos de dónde provienen las amenazas a la seguridad de la información y cómo se clasifican, y también hablaremos de los métodos básicos de protección. El material será útil para principiantes que estén pensando en una carrera en IT y estén considerando la profesión de especialista en ciberseguridad.

Tabla de Contenido: Guía de Amenazas a Seguridad de Información

¿Qué es la seguridad de la información?

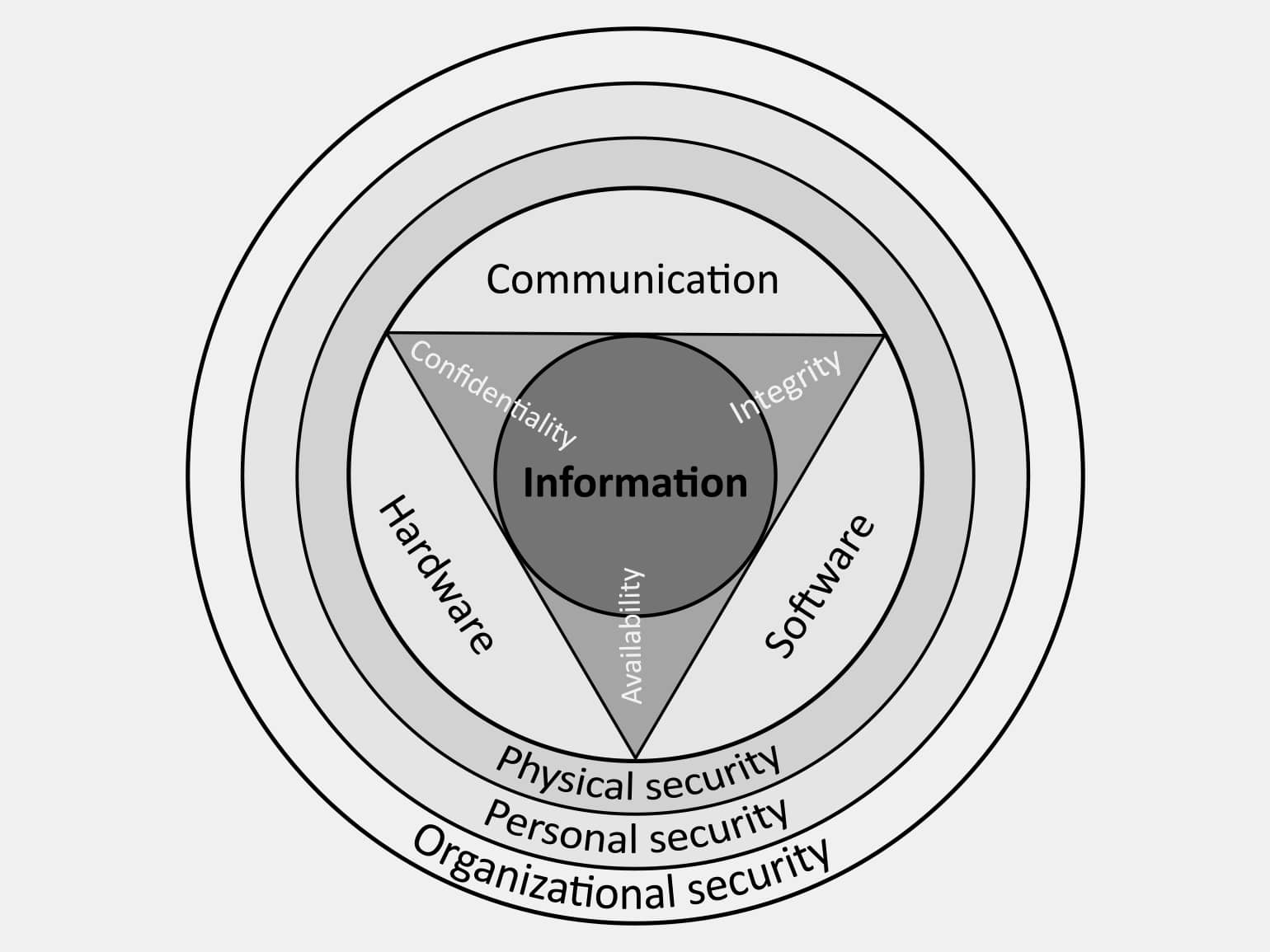

La seguridad de la información es una rama de la ciberseguridad, cuyos especialistas protegen los datos de fugas, robos, sustituciones, accesos no autorizados, ataques de phishing, ataques de virus y otras amenazas. Su principal objetivo es asegurar el control de la información en tres parámetros clave: confidencialidad, integridad y disponibilidad.

La confidencialidad significa que la información debe estar disponible solo para usuarios autorizados y estar protegida de forma segura contra extraños. Por ejemplo, en una aplicación bancaria, solo tú deberías ver los datos de tus cuentas y transacciones. Si esta información llega a manos de estafadores debido a una protección débil o un error de un empleado del banco, será una violación grave del principio de confidencialidad.

La integridad implica que la información conserva su precisión y no se modifica sin autorización. Por ejemplo, si un hacker altera los datos de un informe financiero, falsifica una firma electrónica o realiza modificaciones en la historia clínica de un paciente, todo esto será una violación de la integridad de los datos. Es especialmente importante mantener la integridad donde incluso cambios insignificantes pueden tener consecuencias graves, como en recetas médicas, en sistemas de gestión del tráfico aéreo o en la documentación de seguridad de las centrales nucleares.

La disponibilidad significa que los usuarios autorizados deben tener acceso ininterrumpido a la información y a los recursos relacionados en el momento en que lo necesiten. Por ejemplo, es inaceptable una situación en la que los empleados de la administración tributaria no puedan conectarse a la base de datos de los contribuyentes debido a un ataque DDoS a los servidores estatales. Tal falla puede provocar retrasos en el procesamiento de declaraciones, interrupciones en la presentación de informes y otras consecuencias no deseadas para el sistema tributario.

En el diagrama anterior, en el centro se encuentran las tres propiedades más importantes que deben preservarse: confidencialidad, integridad y disponibilidad. Los niveles externos del diagrama muestran cómo se implementa la protección de la información: a través de software y hardware, canales de comunicación protegidos, seguridad física de los servidores, capacitación de los empleados y medidas organizativas (por ejemplo, mediante la introducción de una política de seguridad). Todos estos elementos funcionan como una unidad, y una falla en cualquiera de ellos puede ser la fuente del problema.

Fuentes de amenazas a la seguridad de la información

Para protegerse de las amenazas, primero es importante comprender de dónde provienen. Todas las fuentes se pueden dividir convencionalmente en tres grupos: antropogénicas (es decir, relacionadas con las acciones humanas), tecnológicas (que surgen debido a fallas en el equipo y el software) y naturales (causadas por desastres naturales y otros factores externos).

Fuentes antropogénicas de amenazas

Estas incluyen tanto acciones intencionales como errores accidentales de los empleados.

Por ejemplo, en 2024, los atacantes crearon un video en el que, utilizando la tecnología deepfake, simularon la apariencia y la voz de los altos directivos de la empresa Arup. Durante una videollamada, engañaron a un empleado del departamento financiero, quien les transfirió 20 millones de libras esterlinas.

Las amenazas internas, cuando la filtración se produce por culpa de empleados con acceso a información confidencial, representan un peligro particular. Así, en 2023, dos exempleados de Tesla filtraron al periódico alemán Handelsblatt secretos de producción, informes financieros, quejas de clientes sobre el piloto automático y datos personales de colegas. Por supuesto, Tesla presentó demandas y comenzó una investigación interna, pero en ese momento los datos importantes ya estaban disponibles públicamente.

Fuentes tecnológicas de amenazas

Esto incluye todo lo relacionado con fallas de hardware y software. Por ejemplo, una falla del servidor, una falla en el sistema de copia de seguridad o una falla en el canal de comunicación pueden provocar la pérdida de datos o la interrupción del trabajo. Además, cualquier vulnerabilidad en el software puede ser utilizada por los piratas informáticos para ataques.

Así, en junio de 2022, uno de los servicios de la plataforma Google Cloud sufrió uno de los mayores ataques DDoS registrados a nivel de aplicación: su pico alcanzó los 46 millones de solicitudes por segundo. El sistema Google Cloud Armor hizo frente al ataque, pero incluso para una infraestructura tan tecnológicamente avanzada, esto fue una prueba seria. Si en lugar de Google hubiera estado una empresa con un sistema de protección menos grande y distribuido, probablemente no habría soportado tal carga.

Fuentes naturales de amenazas

Esta categoría incluye inundaciones, terremotos, incendios y otros desastres naturales. Todo lo que pueda provocar la destrucción física de servidores y soportes de información, la interrupción del suministro eléctrico de los centros de datos y la pérdida de datos. Además, en situaciones de emergencia aumenta el riesgo de fugas debido a fallas en los procedimientos de seguridad estándar y al caos organizativo general.

Así, en Estados Unidos, después de los huracanes Harvey, Irma y María, así como de los incendios forestales en California en 2017, la Agencia Federal para el Manejo de Emergencias (FEMA) permitió la filtración de datos personales de 2,3 millones de afectados. Como resultado, el contratista que proporcionaba vivienda temporal recibió sus nombres completos, números de seguro social y datos bancarios. Esta violación de la Ley de Privacidad puso a las personas en riesgo de robo de datos personales.

Clasificación de las amenazas a la seguridad de la información

En la sección anterior, destacamos tres grupos principales de fuentes de amenazas: antropogénicas, tecnológicas y naturales. Sin embargo, en la práctica, los especialistas en seguridad de la información utilizan una clasificación más detallada dentro de cada grupo. Esto ayuda a evaluar con mayor precisión los posibles riesgos y a elegir los métodos de protección adecuados.

Al mismo tiempo, es importante comprender que existen muchas clasificaciones de este tipo, y la elección del enfoque depende de muchos factores. Por ejemplo, en el entorno corporativo, las amenazas a menudo se dividen en internas y externas, en los sistemas estatales, según el grado de criticidad, y en las instituciones médicas se presta especial atención a la protección de los datos personales.

Por lo tanto, a continuación, solo consideraremos algunos ejemplos de clasificaciones, para mostrar cómo los especialistas en seguridad de la información agrupan las amenazas y, sobre esta base, eligen las medidas de protección adecuadas.

Por el alcance del impacto

Las amenazas se dividen en locales y globales. Las locales afectan a elementos individuales de la infraestructura, como la infección por virus de una computadora o el compromiso de una cuenta específica. Las globales abarcan todo el sistema de TI, como ocurre en los ataques de ransomware o en las epidemias de malware que pueden paralizar el trabajo de toda la empresa.

Por ejemplo, si el malware infecta la computadora de un empleado de contabilidad, los especialistas en seguridad de la información desconectarán inmediatamente el dispositivo de la red corporativa. Luego realizarán un análisis antivirus completo en un entorno aislado y verificarán todas las transacciones financieras de los últimos días; esto ayudará a identificar la fuente de la infección y evitar la propagación de la amenaza.

Por la intencionalidad

Las amenazas se dividen en intencionales y no intencionales. Las intencionales son acciones deliberadas de los atacantes: ataques de phishing, uso de malware, robo de datos, etc. Las amenazas no intencionales surgen accidentalmente: cuando un administrador elimina accidentalmente archivos importantes o un servidor falla debido a un sobrecalentamiento en un caluroso día de verano.

Por ejemplo, un hacker puede enviar un correo electrónico falso supuestamente del servicio de asistencia para obtener acceso a las contraseñas de los empleados. Para protegerse de tales amenazas, las empresas utilizan una protección multinivel: filtros de correo no deseado, capacitación del personal, autenticación de dos factores y sistemas de monitoreo de actividad sospechosa.

Si estas medidas están configuradas correctamente, el correo electrónico de phishing llegará inmediatamente a la carpeta de correo no deseado o se marcará como sospechoso. Y si un empleado aún hace clic en el enlace e intenta ingresar datos, se activará una solicitud de confirmación de inicio de sesión a través de una aplicación móvil u otra verificación.

Por el método de implementación

Las amenazas se dividen en técnicas, sociales y físicas. Las técnicas utilizan vulnerabilidades en el software y el hardware, como virus o exploits. Las sociales se basan en el engaño de los empleados, como en el caso de las estafas telefónicas. Las físicas están relacionadas con el acceso directo al equipo: robo de dispositivos, intrusión en el servidor o inundación de las instalaciones.

En un ataque técnico, un hacker puede aprovechar una vulnerabilidad en el sitio web y, mediante una consulta especial (inyección SQL), acceder a la base de datos con los nombres de usuario y contraseñas de los usuarios. Para evitar tal amenaza, los desarrolladores utilizan métodos de validación y filtrado de datos, bloquean la entrada directa de datos del usuario en las consultas a la base de datos, utilizan marcos de protección y verifican el código en busca de vulnerabilidades.

Con una protección confiable, un intento de inyección SQL no dará ningún resultado, ya que el servidor reconocerá la consulta maliciosa como una entrada incorrecta. En respuesta, el sistema emitirá un mensaje de error o simplemente ignorará dicha solicitud; en cualquier caso, la base de datos permanecerá segura.

Métodos para buscar y evaluar vulnerabilidades

Ya hemos analizado de dónde provienen las amenazas, cómo las clasifican los especialistas en seguridad de la información y qué medidas utilizan para protegerse. Pero hay otro elemento: la evaluación de vulnerabilidades, sin la cual es imposible construir un sistema de seguridad confiable.

Una vulnerabilidad es un punto débil en el sistema que un atacante puede utilizar para implementar una amenaza. Estas vulnerabilidades incluyen, por ejemplo, errores en el código, configuraciones de servidor incorrectas o puertos de red abiertos. La evaluación oportuna de las vulnerabilidades permite identificar las más críticas y tomar las medidas de protección necesarias.

La búsqueda de vulnerabilidades se puede realizar de diferentes maneras. Aquí hay algunos de los más comunes:

- Auditoría de seguridad: una verificación integral del sistema en busca de puntos débiles y violaciones de la política de seguridad. Por ejemplo, un auditor puede descubrir que los empleados usan contraseñas simples o que la empresa realiza copias de seguridad de datos con poca frecuencia.

- Escáneres de vulnerabilidades: programas especiales que verifican automáticamente el sistema en busca de vulnerabilidades conocidas. Por ejemplo, estos escáneres pueden detectar una versión desactualizada de Apache o un puerto 3389 (RDP) desprotegido con acceso a Internet.

- Prueba de penetración (pentesting): simulación de ataques de hackers reales que se realizan con el permiso de la empresa. Durante el pentesting, un especialista puede intentar acceder a la red interna a través de Wi-Fi, encontrar puntos débiles en el sitio web corporativo o enviar correos electrónicos de phishing a los empleados.

- Fuzzing: un método de prueba en el que se envían datos aleatorios o incorrectos al sistema para detectar fallas y vulnerabilidades. Por ejemplo, un programa fuzzer puede generar automáticamente miles de variantes de datos de entrada para un formulario web, intentando provocar un desbordamiento de búfer o una inyección de código.

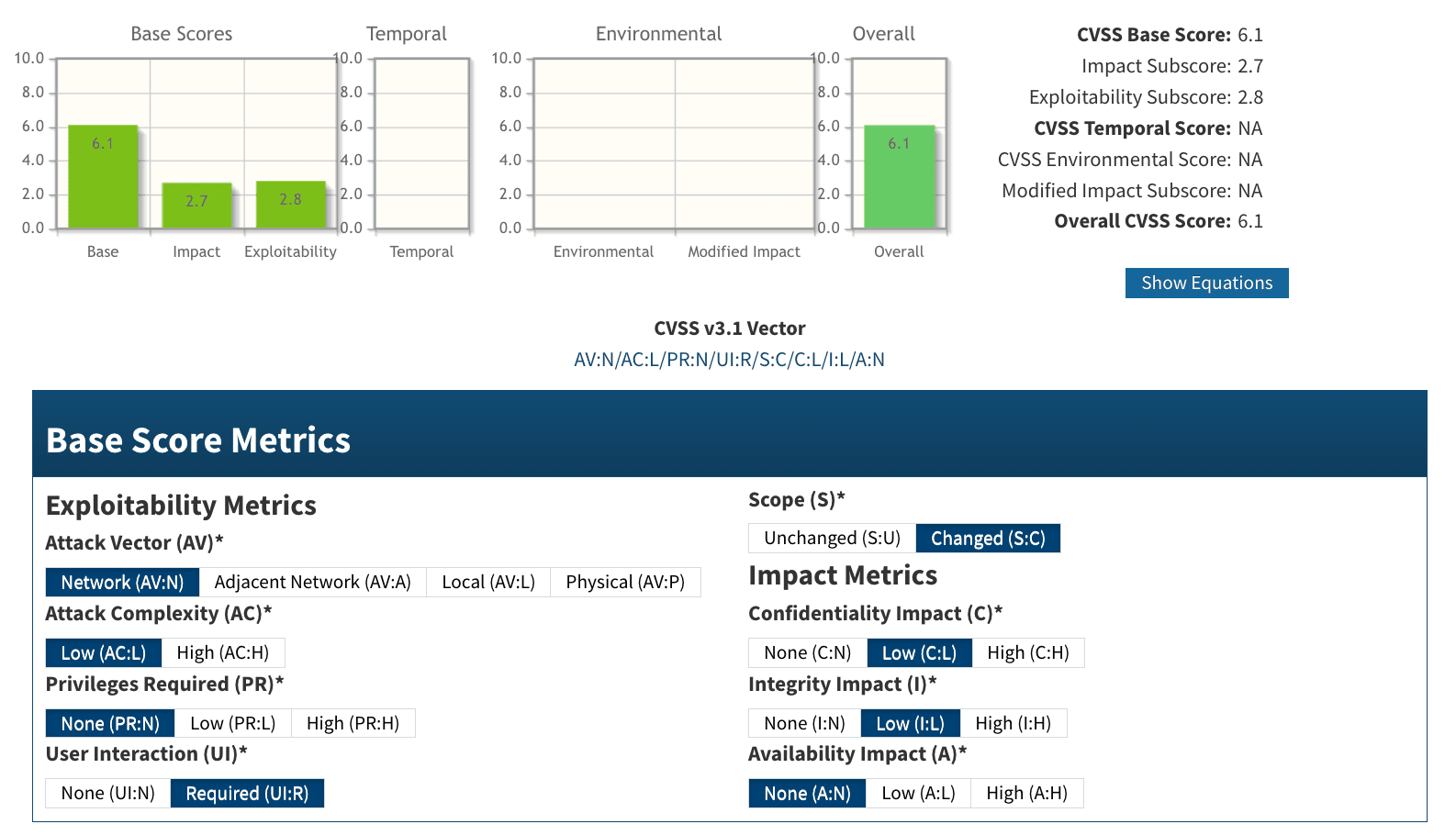

No es suficiente simplemente registrar una vulnerabilidad; es importante evaluar qué tan peligrosa es. Para ello, existen diferentes sistemas, y uno de los más universales es CVSS (Common Vulnerability Scoring System). Determina la criticidad de una vulnerabilidad en una escala de diez puntos: cuanto mayor es la puntuación, más grave es la amenaza y más rápido se debe responder.

Imagina un sitio web que tiene una función de búsqueda: el usuario ingresa una consulta, el servidor la procesa y devuelve una página con los resultados. Si el sitio web no verifica los datos ingresados, puede interpretarlos como código de programa. En este caso, un atacante puede insertar JavaScript malicioso a través del campo de búsqueda, y este código aparecerá en la página de resultados.

Luego, el hacker crea un enlace a esta página y se lo envía a otros usuarios. Cuando la víctima hace clic en él, el código malicioso se ejecuta automáticamente en el navegador. Este ataque se denomina XSS reflejado (cross-site scripting) y permite al atacante robar cookies, contraseñas o tomar el control de las cuentas.

Ahora intentemos evaluar dicha vulnerabilidad utilizando el sistema CVSS:

- Vector de ataque: el atacante puede realizar un ataque de forma remota a través de Internet. Calificación: máximo peligro (Red).

- Complejidad del ataque: es suficiente enviar texto especialmente elaborado en el campo de búsqueda. Calificación: baja, ya que solo se requieren conocimientos básicos sobre la formación de solicitudes HTTP maliciosas.

- Privilegios necesarios: el atacante no necesita una cuenta ni acceso especial al sitio. Calificación: no se necesitan privilegios.

- Interacción con el usuario: para un ataque exitoso, la víctima debe seguir el enlace malicioso o abrir la página infectada. Calificación: se requiere interacción con el usuario.

- Alcance: el código se ejecuta en el navegador de la víctima, no en el servidor, y esto permite que el ataque se propague más allá del componente vulnerable. Calificación: posible expansión del alcance.

- Impacto en la confidencialidad: el atacante puede robar cookies y obtener acceso a la cuenta del usuario, pero el acceso al servidor permanece cerrado. Calificación: baja (el impacto se limita a los datos en el navegador).

- Impacto en la integridad: el atacante puede cambiar la visualización de la página o realizar acciones en nombre del usuario, pero no puede afectar los datos en el servidor. Calificación: baja (el impacto se limita a los cambios en la interfaz de usuario).

- Impacto en la disponibilidad: el sitio web continúa funcionando normalmente, ya que el ataque solo afecta a usuarios individuales y no afecta al servidor. Calificación: no.

Usaremos la calculadora en línea CVSS v3 de NVD e ingresaremos los parámetros enumerados para obtener una evaluación básica de la vulnerabilidad:

Obtuvimos 6.1 puntos de 10. Esto significa que el XSS reflejado no es la vulnerabilidad más crítica, ya que para que funcione se requiere la acción del usuario (seguir el enlace). Sin embargo, sigue siendo bastante peligrosa: con su ayuda, un atacante puede obtener acceso a la cuenta del usuario o engañarlo.

¿Qué sigue?

Acabas de familiarizarte con los aspectos básicos del trabajo de los especialistas en seguridad de la información. Como puedes ver, esta es un área extensa donde puedes construir una carrera en diversas direcciones, desde las pruebas de penetración hasta la auditoría de seguridad y la investigación de incidentes.

Pingback: Auditoría de Seguridad de la Información: Guía Completa