¿Apasionado por la ciberseguridad? ¿Quieres proteger sistemas informáticos o convertirte en un hacker ético? ¡Explora nuestro artículo de footprinting!

Tabla de Contenido: Guía de Footprinting

¿Qué es el footprinting en ciberseguridad?

El footprinting (o reconocimiento) es la fase inicial en un proceso de evaluación de seguridad, donde se recopila información sobre un sistema, red u organización para identificar posibles vulnerabilidades. Es una etapa clave en el pentesting (pruebas de penetración), ya que proporciona un mapa detallado de la infraestructura, tecnologías utilizadas y puntos débiles del objetivo.

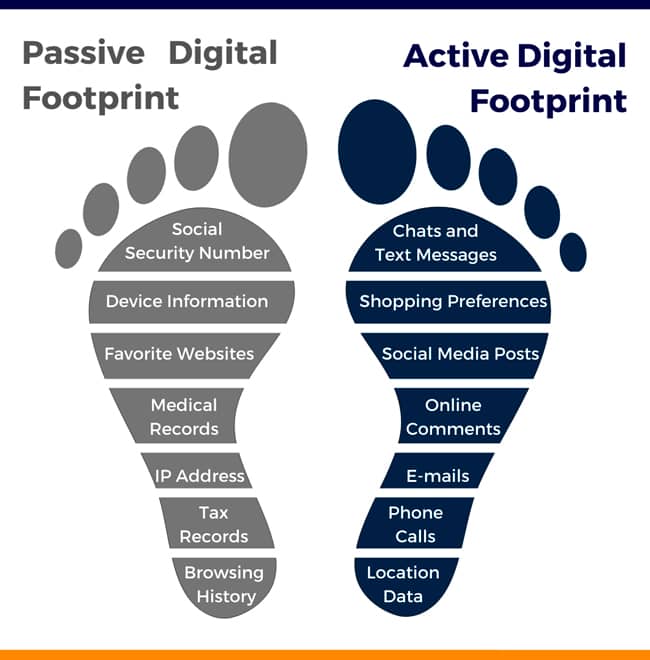

El footprinting puede ser pasivo (sin interacción directa con el objetivo) o activo (interactuando con los sistemas). Los hackers éticos utilizan esta información para evaluar la seguridad de un sistema sin comprometerlo, mientras que los pentesters aprovechan estos datos para simular ataques controlados y detectar fallas explotables.

Diferencia con el pentesting: El footprinting se centra en la recopilación de datos, mientras que el pentesting implica pruebas activas para explotar vulnerabilidades identificadas durante el reconocimiento.

Tipos de reconocimiento

Reconocimiento pasivo

El reconocimiento pasivo recopila información sin interactuar directamente con los sistemas del objetivo, minimizando el riesgo de detección. Ejemplos incluyen:

- OSINT (Open Source Intelligence): Análisis de datos públicos como sitios web, perfiles de redes sociales (LinkedIn, Twitter), foros, o registros DNS.

- Análisis de filtraciones: Exploración de bases de datos públicas de brechas de seguridad (ej. Have I Been Pwned).

- Ejemplo práctico: Buscar en Google el nombre de una empresa con operadores avanzados como

site:*.ejemplo.compara encontrar subdominios.

Reconocimiento activo

El reconocimiento activo implica interactuar directamente con los sistemas del objetivo, lo que puede activar alertas de seguridad. Incluye:

- Escaneo de puertos: Identificar puertos abiertos y servicios activos en un sistema.

- Interacciones directas: Enviar paquetes de red o realizar consultas específicas al objetivo.

- Ejemplo práctico: Usar Nmap para escanear una red y detectar hosts activos o servicios como HTTP en el puerto 80.

Técnicas y herramientas para el footprinting

Técnicas y herramientas para el reconocimiento pasivo

El reconocimiento pasivo requiere discreción para evitar alertar al objetivo. Las técnicas y herramientas más comunes son:

Técnicas

- OSINT: Recopilación de datos en motores de búsqueda, redes sociales, o sitios como Shodan para identificar dispositivos conectados a internet.

- Whois Lookup: Consulta de registros de dominios para obtener información sobre propietarios, fechas de registro y servidores DNS.

- Análisis de metadatos: Extracción de datos de archivos públicos (PDFs, imágenes) para descubrir correos electrónicos, nombres de usuarios o software utilizado.

Herramientas

- Google Hacking Database (GHDB): Colección de consultas avanzadas (Google Dorks) para encontrar información sensible indexada. Ejemplo:

inurl:login site:*.ejemplo.compara encontrar páginas de inicio de sesión. - TheHarvester (GitHub): Recopila correos electrónicos, subdominios, IPs y banners de servicios desde fuentes públicas como Google, Bing o Shodan.

- Maltego: Herramienta de OSINT para visualizar relaciones entre dominios, personas y redes. Ideal para crear mapas de inteligencia.

- Recon-ng (GitHub): Framework modular de código abierto para automatizar tareas de OSINT, como la recopilación de subdominios o contactos.

Técnicas y herramientas para el reconocimiento activo

El reconocimiento activo, o scanning, implica interactuar con los sistemas para descubrir puertos, servicios o vulnerabilidades.

Técnicas

- Escaneo de puertos: Identifica puertos abiertos (ej. 22/SSH, 80/HTTP) y los servicios asociados.

- Escaneo de vulnerabilidades: Busca fallas conocidas usando bases de datos como CVE (Common Vulnerabilities and Exposures).

- Enumeración: Recopila información detallada sobre servicios, como versiones de software o usuarios de un sistema.

Herramientas

- Nmap (GitHub): Escáner de red para detectar hosts, puertos abiertos, sistemas operativos y versiones de servicios. Ejemplo:

nmap -sV -p- 192.168.1.1. - Nessus (versión gratuita limitada): Escáner de vulnerabilidades que identifica fallas conocidas y sugiere correcciones.

- Angry IP Scanner (GitHub): Escáner ligero para detectar hosts activos y puertos abiertos en una red.

- OpenVAS (GitHub): Escáner de vulnerabilidades de código abierto, ideal para auditorías de seguridad completas.

- Amass (GitHub): Herramienta de enumeración de subdominios que combina OSINT y técnicas activas para mapear dominios.

3 pasos para formarte en footprinting y pentesting

- Explora recursos gratuitos:

- Comienza con plataformas como TryHackMe o Hack The Box para practicar footprinting en entornos simulados.

- Domina herramientas avanzadas:

- Practica con herramientas de código abierto como Recon-ng, Amass y TheHarvester en entornos controlados.

- Únete a comunidades en GitHub o foros como Reddit (r/netsec) para aprender de expertos.

- Fórmate como pentester:

- Inscríbete en cursos de formación de Ciberseguridad.

Preguntas frecuentes sobre el footprinting

¿Cuál es la diferencia entre footprinting y fingerprinting?

Footprinting: Recopila información general sobre un objetivo (dominios, IPs, empleados) de forma pasiva o activa. Fingerprinting: Identifica características específicas de un sistema (sistema operativo, versiones de software) mediante interacciones directas, como el análisis de respuestas de red.

¿Footprinting y reconocimiento son lo mismo?

El reconocimiento es un término general que incluye el footprinting y otras actividades de recolección de datos. El footprinting es una subfase, enfocada en mapear el objetivo.

¿Qué es la unified kill chain?

La unified kill chain es un modelo que describe las etapas de un ciberataque, desde el reconocimiento (donde se realiza el footprinting) hasta la exfiltración de datos. Ayuda a:

Analizar el comportamiento de atacantes.

Mejorar la detección y respuesta a incidentes.

Reforzar la seguridad de sistemas.

Pingback: Metasploit: La Herramienta Indispensable en Ciberseguridad » CM