La popularidad de los dispositivos con asistentes de voz está en aumento: en 2024 se alcanzaron los 8.400 millones de asistentes de voz en uso a nivel mundial, superando a la población global. A la par, los investigadores continuamos identificando nuevas amenazas que pueden comprometer la seguridad hogar inteligente.

Recientemente, científicos estadounidenses de la Universidad de Texas en San Antonio y la Universidad de Colorado en Colorado Springs han descubierto una nueva forma de ataque ultrasónico que permite a los hackers acceder a dispositivos con asistentes de voz. Analicemos en qué consiste esta amenaza y, lo más importante, cómo protegerse de ella.

¿Cómo Funciona el Ataque Ultrasónico NUIT?

El ataque ultrasónico NUIT (Near-Ultrasound Inaudible Trojan) funciona convirtiendo comandos de voz maliciosos en señales de ultrasonido. Estas frecuencias son inaudibles para los humanos, pero los micrófonos de los asistentes de voz las detectan, permitiendo a un atacante controlar el dispositivo de forma remota y silenciosa para ejecutar acciones no autorizadas.

Los investigadores denominaron a este tipo de ataque NUIT (Near-Ultrasound Inaudible Trojan). El nombre describe su mecanismo: un troyano de voz que convierte comandos en señales en el umbral del ultrasonido, comandos de voz inaudibles para el oído humano, pero a las que los micrófonos de los asistentes de voz sí reaccionan. Esto permite controlar un dispositivo de forma remota a través de un micrófono exploit y obtener datos sobre su propietario sin que este se dé cuenta.

Un atacante podría solicitar al dispositivo que realice o acepte una llamada, ejecute una transferencia de dinero, desactive el sistema de alarma o abra una puerta.

El principal vector de infección considerado es la incrustación de estos comandos en aplicaciones o videos de YouTube. Se puede incitar a un usuario a ver un video mediante ingeniería social, y durante ese tiempo, se transmitirán los comandos ocultos. “Una vez que la víctima reproduce dicho video, voluntaria o involuntariamente, el atacante puede manipular a Siri para, por ejemplo, abrir una puerta”, afirman los científicos.

El desafío técnico para que el ataque sea indetectable y permita hackear Siri con sonido es que la duración de los comandos maliciosos debe ser inferior a 77 milisegundos, el tiempo medio de reacción de los asistentes de voz. En su demostración, los investigadores usaron dos comandos para lograrlo: el primero, “speak six percent”, reducía el volumen de la respuesta de Siri al 6%, haciéndola inaudible. El segundo comando, “open the door”, constituía la carga útil (payload) del ataque.

¿Qué Dispositivos son Vulnerables?

Los investigadores señalaron que Siri de Apple, Assistant de Google, Cortana de Microsoft y Amazon Alexa son vulnerables al ataque NUIT en diversos grados. Esto representa una seria vulnerabilidad en los asistentes de voz, ya que los ataques ultrasónicos podrían afectar a millones de dispositivos, desde smartphones y portátiles hasta altavoces y cámaras inteligentes.

Los autores del estudio demostraron dos variantes del ataque:

- NUIT-1: A través del altavoz para atacar el micrófono y el asistente en el mismo dispositivo.

- NUIT-2: A través del altavoz de un dispositivo para atacar el micrófono y el asistente en otro dispositivo cercano (por ejemplo, durante una videoconferencia en Zoom).

En sus pruebas con 17 dispositivos, los ataques NUIT funcionaron de forma completamente silenciosa contra los iPhone X, XR y 8. También tuvieron éxito, aunque con respuestas audibles, en los MacBook Pro (2021), MacBook Air (2017), Samsung Galaxy S8, S9, A10e y el Echo Dot de primera generación.

Otros dispositivos como el Apple Watch 3 y el Google Pixel 3 resultaron inmunes a NUIT-1 (probablemente por la distancia entre su micrófono y altavoz), pero pudieron ser atacados mediante NUIT-2. Curiosamente, el iPhone 6 Plus no fue susceptible a ninguno de los ataques, posiblemente por tener un amplificador de audio menos potente.

Un Historial de Ataques Inaudibles

NUIT no es el primer ataque ultrasónico de este tipo. Es la evolución de conceptos anteriores que buscan vulnerar nuestros dispositivos a través de ondas y frecuencias imperceptibles.

- DolphinAttack (2017): Investigadores de la Universidad de Zhejiang demostraron cómo controlar asistentes de voz usando frecuencias inaudibles, logrando iniciar FaceTime en un iPhone o controlar la navegación en un coche Audi.

- Light Commands (2019): Un equipo de la Universidad Estatal de Míchigan usó un sistema láser para enviar comandos codificados a los micrófonos de los dispositivos a distancias de hasta 110 metros, logrando abrir la puerta de un garaje.

- SurfingAttack (2020): Expertos de varias universidades utilizaron un transductor piezoeléctrico adherido a una mesa para transmitir comandos ultrasónicos a través de la superficie sólida, comprometiendo dispositivos como Google Pixel y Samsung Galaxy S9.

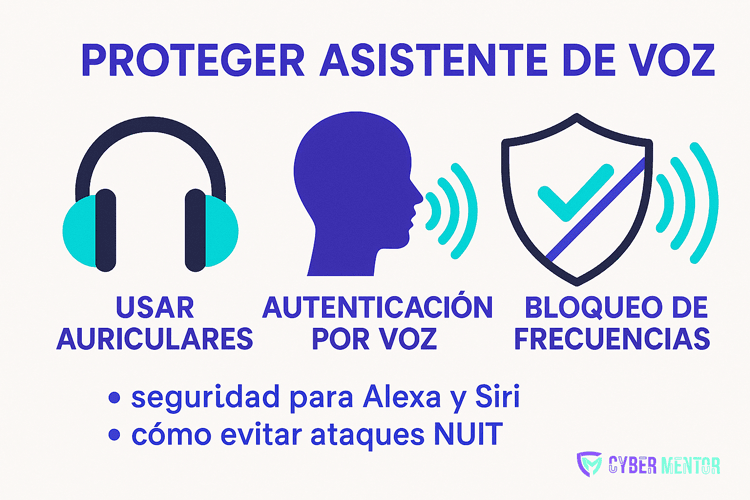

Cómo Protegerse de un Ataque Ultrasónico

Para la defensa contra el ataque NUIT y similares, es posible emplear diversos métodos, tanto de comportamiento como técnicos, para proteger tu asistente de voz.

- Utiliza auriculares en lugar de altavoces: El sonido de los auriculares es demasiado bajo y distante para ser captado por micrófonos cercanos y activar al asistente de voz.

- Activa la autenticación por voz: Activa la autenticación o reconocimiento de voz en tu asistente (como ‘Voice Match’ en Google o reconocimiento múltiple en Apple HomePod). Siri en dispositivos Apple a menudo requiere coincidencia de voz para acciones sensibles, mientras que otros asistentes pueden configurarse para responder solo a voces conocidas.

- Usa software de bloqueo de frecuencias: Existen aplicaciones y configuraciones diseñadas para filtrar y bloquear las frecuencias ultrasónicas, evitando que lleguen al micrófono.

- Implementa protecciones contra ruido ambiental: Herramientas que generan un ruido de fondo de bajo nivel pueden dificultar que el micrófono capte con claridad las señales ultrasónicas maliciosas.

A nivel de fabricante, Google ya ha incorporado en sus asistentes de voz una protección que bloquea frecuencias ultrasónicas. Para usuarios avanzados, existen herramientas como los analizadores de espectro ultrasónico, que permiten detectar estas señales y rastrear sus fuentes, ayudando a determinar si se está siendo objeto de un ataque.

Defensa Integral: Más Allá del Ataque Ultrasónico

El ataque NUIT representa una amenaza significativa, pero es crucial entender que es solo un vector dentro de un panorama más amplio que incluye phishing, malware e ingeniería social.

Una defensa eficaz exige una estrategia de seguridad integral. Esto no solo implica contramedidas técnicas, sino también el uso de contraseñas robustas, la actualización constante del software y la vigilancia sobre las aplicaciones que instalamos.

Curiosamente, en algunos países como Estados Unidos, existe legislación federal que prohíbe el uso de ultrasonido para transmitir información publicitaria sin consentimiento explícito, demostrando que la regulación también juega un papel en este nuevo campo de batalla digital. En última instancia, la mejor defensa es un usuario informado y precavido.