Con el aumento de la digitalización y la interconexión, las empresas están cada vez más expuestas a ataques cibernéticos. Los ciberdelincuentes explotan vulnerabilidades en software, hardware, redes y configuraciones para obtener acceso a datos confidenciales y causar daños a las empresas.

La gestión de la superficie de ataque (ASM, Attack Surface Management) es un proceso esencial para proteger tu empresa contra ciberataques. Además, el ASM implica la identificación, evaluación y mitigación de riesgos en tu superficie de ataque, ofreciendo así una capa crucial de defensa en la lucha contra la creciente amenaza de los ataques cibernéticos.

Tabla de Contenido: Guía de Superficie de Ataque

¿Qué es la Superficie de Ataque?

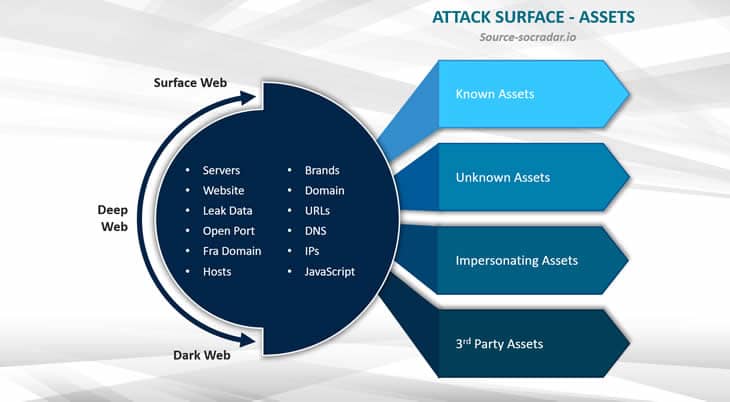

La superficie de ataque es la suma de todos los puntos vulnerables en un sistema o red que pueden ser explotados por un intruso. Se expande con la creciente complejidad de las operaciones digitales, abarcando desde amenazas digitales tradicionales hasta vulnerabilidades físicas y de la cadena de suministro.

Comprender la superficie de ataque es esencial para cualquier estrategia de seguridad cibernética. Sin embargo, al no saber qué partes de una operación están expuestas, las organizaciones se vuelven ciegas a los puntos débiles que los intrusos pueden explotar fácilmente, poniendo en riesgo los datos confidenciales y a la propia empresa.

Tipos de Superficie de Ataque

La superficie de ataque es multifacética, abarcando desde vulnerabilidades digitales estándar hasta escenarios físicos altamente específicos. Por lo tanto, vamos a examinar las diferentes categorías de la superficie de ataque:

Digital

- Software y Hardware: Las vulnerabilidades en software, sistemas operativos y hardware pueden ser explotadas para ataques de ransomware, malware, phishing y otros.

- Redes y Personas: Configuraciones de red incorrectas y acciones imprudentes de los usuarios pueden abrir puertas a los intrusos.

Física

- Acceso Físico a Dispositivos: El robo o acceso físico a dispositivos puede llevar a la extracción de datos confidenciales.

- Ingeniería Social: La manipulación de empleados puede proporcionar a los intrusos acceso a información o sistemas.

Cadena de Suministro

- Vulnerabilidades en Proveedores: Explorar vulnerabilidades en proveedores permite que los atacantes dirigidos alcancen objetivos más valiosos en la cadena de suministro.

Estrategias para Reducir la Superficie de Ataque

Una vez que comprendemos la extensión de la superficie de ataque, el siguiente paso es reducirla. Esto se puede lograr a través de diversas estrategias y enfoques.

- Implementar Medidas de Seguridad: Desde firewalls y sistemas de detección de intrusos (IDS) hasta políticas de seguridad que rigen el comportamiento de los usuarios se pueden implementar para cerrar las brechas.

- Actualizar Software y Hardware: La mayoría de las vulnerabilidades son fallas conocidas que tienen correcciones disponibles. Corrige las vulnerabilidades conocidas para evitar que sean explotadas por los intrusos.

- Educación de los Usuarios: Capacita regularmente a los empleados sobre prácticas seguras de navegación y uso de datos para prevenir ataques de ingeniería social.

- Minimizar la Exposición: Cuantos menos datos expuestos, menos puntos para que un intruso apunte. Limita el acceso a información confidencial y reduce la cantidad de datos almacenados para disminuir los riesgos.

- Monitoreo Continuo: La superficie de ataque es dinámica, cambiando con la evolución de las operaciones. Monitorea la red y los sistemas para identificar actividades sospechosas y detectar ataques a tiempo.

Gestión Proactiva

La gestión de la superficie de ataque (ASM) es un proceso crucial para proteger a la organización. Se basa en la visión y el enfoque de un hacker, buscando identificar y monitorear continuamente los activos y las vulnerabilidades que pueden ser explotados en un ataque. Este proceso implica:

- Descubrimiento, inventario y monitoreo continuo de activos: El ASM comienza con un inventario completo y actualizado de todos los activos de TI de la organización, incluyendo recursos locales y en la nube. Este descubrimiento va más allá de los activos conocidos, buscando identificar Shadow IT, TI huérfana, TI invasora y otros que pueden ser explotados por hackers.

- Análisis, evaluación de riesgo y priorización: Las tecnologías de ASM clasifican los activos de acuerdo con sus vulnerabilidades y riesgos de seguridad, definiendo las prioridades para la respuesta a amenazas y la remediación.

- Reducción de la superficie de ataque y remediación: Los equipos de seguridad pueden aplicar diversas acciones para reducir la superficie de ataque, como imponer contraseñas más fuertes, desactivar aplicaciones y dispositivos inactivos, aplicar parches, capacitar a los usuarios contra el phishing, implementar controles de acceso biométrico y revisar las políticas de seguridad.

- Medidas de seguridad estructurales: El ASM también puede llevar a la adopción de medidas de seguridad más estructurales, como la autenticación de dos o múltiples factores, y un enfoque de seguridad de cero confianza.

¿Quieres descubrir los riesgos de tu empresa?

La seguridad cibernética no es estática: exige una adaptación y mejora continuas. Por lo tanto, mantente siempre informado sobre las nuevas amenazas y las prácticas recomendadas para proteger tu negocio.

Pingback: ¿Qué es el Escaneo de Puertos y Para qué Sirve? Lo Explicamos con Palabras Sencillas » CyberMentor