Actualmente, un smartphone común almacena más información personal que una cartera: fotografías, correspondencia, aplicaciones bancarias y contraseñas. Para las empresas, la situación es aún más crítica, ya que una fuga de datos o una interrupción en la operatividad de los sistemas puede costar millones y dañar la reputación. Todo esto es consecuencia de los ciberincidentes.

Un ciberincidente, o incidente cibernético, es un evento que interrumpe el funcionamiento normal de un sistema digital o amenaza su seguridad. En términos simples, es análogo a un incendio en un edificio o a un intento de forzar la cerradura de una puerta digital. En este artículo, analizaré qué es un incidente de ciberseguridad, cómo se clasifica y presentaré ejemplos reales.

Un ciberincidente es cualquier evento adverso que amenaza la seguridad de los sistemas de información. Específicamente, se refiere a una violación de la confidencialidad, integridad o disponibilidad de los datos (la tríada CID). Puede ser intencionado, como un ataque de malware, o accidental, como un error humano que expone información sensible.

Normalmente, los datos en los sistemas de información se describen mediante la tríada de Confidencialidad, Integridad y Disponibilidad (CID). Por lo tanto, si algo en el sistema funciona incorrectamente y puede perjudicar los datos o al negocio, se considera un incidente. Un ciberincidente es un evento relacionado con la violación de la confidencialidad, la integridad o la disponibilidad de la información, los sistemas de TI o las redes.

Clasificación de un Ciberincidente

Además de ser intencionados o accidentales, los incidentes se clasifican según otros criterios, desde el origen de la amenaza hasta sus consecuencias. A continuación, explico varios modelos de clasificación populares:

- Según el origen de la amenaza: los incidentes se pueden dividir en internos (errores de configuración, pérdida de dispositivos) y externos (ataques externos como hackers, virus, phishing). Por ejemplo, si un empleado descarga un archivo infectado, el origen de la amenaza se vuelve interno, aunque el iniciador pudo ser un atacante externo.

- Según el tipo de impacto en los parámetros CID: una fuga de datos personales afecta la confidencialidad; un virus modifica el contenido de los archivos y vulnera la integridad; y cuando los servidores no funcionan y los clientes no pueden utilizar los servicios, se produce un impacto en la disponibilidad. Tomando una carta como objeto de analogía, estos tres tipos de impacto se describirían así: alguien leyó tu carta, la falsificó o la carta nunca llegó a su destino.

- Según el nivel de criticidad: los incidentes suelen dividirse en 3 niveles: bajo (no afecta al negocio, por ejemplo, la infección de un solo PC sin acceso a la red), medio (afecta a departamentos o servicios específicos) y alto (paraliza las operaciones de la empresa o conduce a una fuga de datos sensibles). Ocasionalmente se añade un nivel crítico, y también se deben considerar los falsos positivos (FP).

- Según el tipo de sistema afectado: por ejemplo, dispositivos de usuario (teléfonos, portátiles), servidores y SGBD (bases de datos, servicios web), dispositivos de red (routers, VPN, firewalls) y servicios en la nube (fugas de Dropbox, Yandex.Disk, Google Drive, CRM en la nube), etc.

- Según el método de ejecución, que he analizado en detalle anteriormente, los ciberincidentes incluyen:

- Software malicioso (malware), como virus, troyanos y ransomware.

- Fuerza bruta (descifrado de contraseñas / adivinación de nombres de usuario).

- Phishing e ingeniería social.

- Explotación de vulnerabilidades de software.

- Sobrecarga de canales para causar denegación de servicio (DDoS).

- Acceso físico (portátil robado), entre otros.

Imagina que tus documentos son secuestrados en una caja fuerte exigiendo un rescate (así opera a menudo el ransomware); si alguien abriera la puerta con tu llave y accediera a tus archivos (eso es acceso no autorizado); si tu equipaje de un vuelo lo recogiera otro pasajero (análogo a una fuga de datos de sistemas de información); si 1000 personas te llamaran simultáneamente, impidiendo que tus familiares te contacten por asuntos importantes (denegación de servicio); o si alguien borrara accidentalmente el disco duro (fallo por error humano).

Incluso si un incidente ocurre por error (por ejemplo, un empleado abre un correo de phishing), sigue considerándose un ciberincidente si afectó la seguridad. La mayoría de los incidentes graves no son una explosión súbita, sino una “operación planificada”.

Al igual que en el robo de una vivienda, todo comienza con el reconocimiento y termina con la eliminación de las huellas. Este proceso a menudo se denomina “ciberataque por fases” o cadena de ataque (kill chain), un concepto clave para entender qué es un incidente digital.

Las 6 Fases de un Ciberataque (Cyber Kill Chain)

A continuación, desgloso los componentes de dicha cadena:

Etapa 1. Reconocimiento (Reconnaissance): el atacante estudia el objetivo. Esto incluye escanear la red y los puertos abiertos, buscar servicios vulnerables y recopilar información de fuentes abiertas (OSINT), como nombres de empleados en LinkedIn o direcciones de correo. Análogo a un ladrón que estudia una casa, el hacker encuentra un archivo PDF en el sitio web de la empresa, revisa sus propiedades y descubre el nombre del administrador de sistemas.

Etapa 2. Acceso Inicial (Initial Access): el atacante “entra en la casa” a través de un correo de phishing con un enlace o archivo adjunto malicioso, fuerza bruta sobre una contraseña débil, la explotación de una vulnerabilidad antigua en un servidor web o el uso de credenciales comprometidas. En esta etapa, como si un ladrón abriera la cerradura con llaves ajenas, un empleado recibe un correo “del departamento de seguridad” e introduce su contraseña en un sitio web falso.

Etapa 3. Persistencia (Persistence): el atacante consolida su posición, por ejemplo, creando nuevas cuentas de usuario, instalando un backdoor o “puerta trasera” en el sistema y configurando la ejecución automática del malware. Como un ladrón que hace un duplicado de la llave para volver más tarde, el virus se registra en el inicio automático del sistema y continúa operativo incluso después de un reinicio.

Etapa 4. Escalada de Privilegios y Movimiento Lateral (Privilege Escalation & Lateral Movement): el atacante se mueve a través de la red, elevando sus privilegios y desplazándose de un dispositivo a otro. Como un ladrón que comienza en el ático pero encuentra las llaves de la caja fuerte en el salón, tras acceder al PC del contable, el atacante obtiene acceso al servidor que contiene los datos de las nóminas.

Etapa 5. Acciones sobre los Objetivos (Action on Objectives): comienza la fase principal, que puede incluir robo de datos (exfiltración), cifrado de archivos para exigir un rescate, sabotaje (eliminación de bases de datos) o instalación de mineros de criptomonedas. El ladrón encuentra las joyas, las toma y se va, o bien incendia la casa. El ransomware WannaCry, por ejemplo, dejó fuera de servicio miles de ordenadores en cuestión de horas.

Etapa 6. Encubrimiento de Huellas (Covering Tracks): el atacante “limpia” los registros (logs), elimina archivos temporales y cierra las vulnerabilidades para enmascarar las huellas del ataque. Es como si el ladrón, tras el robo, barriera el suelo y volviera a colocar la cerradura.

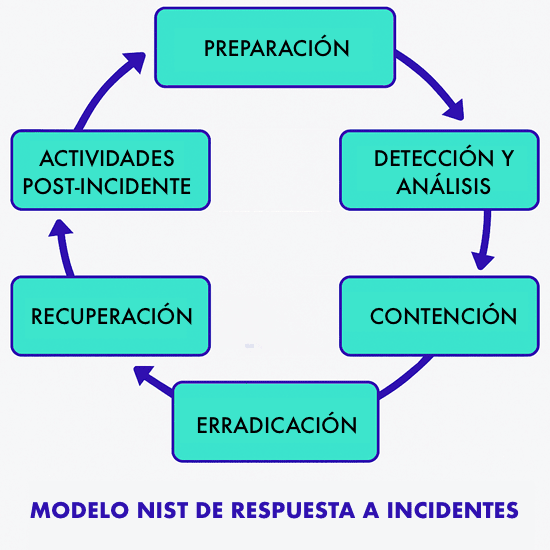

Cómo Responder a un Incidente Cibernético: Modelo NIST

De esta cadena surge el modelo de respuesta a incidentes del NIST (Instituto Nacional de Estándares y Tecnología de EE. UU.), uno de los más claros y lógicos, por lo que es ampliamente utilizado en la práctica corporativa:

- PREPARACIÓN (Preparation): la etapa previa al incidente. La organización debe estar “en forma”: herramientas de seguridad configuradas, procedimientos documentados y personal capacitado. Por ejemplo, la empresa realizó una simulación de phishing y configuró un filtro que bloquea correos sospechosos. Es análogo a la preparación para un incendio: se dispone de un extintor y un plan de evacuación.

- DETECCIÓN Y ANÁLISIS (Detection and Analysis): Esta fase combina la identificación inicial de un incidente cibernético con su posterior investigación para comprender su alcance. Comienza con la detección de indicios, que pueden ser alertas automáticas o actividad inusual. Una vez detectada una amenaza, se procede al análisis para determinar su origen. Por ejemplo, un registro de inicio de sesión desde otro país (detección) llevaría a una revisión de logs que podría revelar que el acceso se obtuvo vía phishing (análisis).

- CONTENCIÓN (Containment): se busca evitar que el incidente se propague, “encerrando al atacante en una habitación”. Así, el equipo infectado se aísla de la red, pero no se apaga para preservar la evidencia. Es como cerrar las puertas durante un incendio para que el fuego no se extienda.

- ERRADICACIÓN (Eradication): eliminación del código malicioso, cierre de vulnerabilidades y supresión de los puntos de entrada. Por ejemplo, cuando el personal de seguridad informática elimina un troyano, restablece todas las contraseñas y actualiza el servidor vulnerable. Es como eliminar el origen del fuego, como un cableado defectuoso.

- RECUPERACIÓN (Recovery): el retorno a la operación normal. Es crucial no solo “restaurar todo”, sino asegurarse de que el atacante ya no permanece en el sistema. Los servidores se restauran desde imágenes de respaldo, pero operan en modo restringido bajo la supervisión del SOC. Es como, después de una reparación, restablecer la electricidad por fases para verificar que no haya cortocircuitos.

- ACTIVIDADES POST-INCIDENTE (Post-Incident): el análisis del ciberincidente y la mejora de las defensas para el futuro. Después del incidente, la empresa actualiza su política de contraseñas, añade autenticación de dos factores (2FA) y realiza una nueva capacitación sobre phishing. Es como analizar las causas de un incendio e instalar nuevos detectores de humo. Esta etapa incluye:

- Análisis post-mortem: revisión detallada de cada fase.

- Actualización de la documentación y los procedimientos.

- Capacitación del personal.

- Mejora de las herramientas de seguridad.

- Si es necesario, notificación a los organismos reguladores.

La Importancia de la Prevención y la Concienciación

Los ciberincidentes afectan a todos: grandes corporaciones y microempresas, entidades gubernamentales y estudiantes autónomos. Lo fundamental es no ser vulnerable. Incluso si no eres un especialista en seguridad de la información, tú puedes ser un eslabón en la cadena de seguridad. Al igual que con la seguridad contra incendios, todos deben conocer las reglas básicas. No es necesario temer a la tecnología, sino comprender cómo puede ser utilizada en tu contra y no darles esa oportunidad a los atacantes.

Es importante que recuerdes lo siguiente:

- La prevención es más económica que la reacción.

- La formación del personal es una de las defensas más eficaces.

- Un ciberincidente no es un fracaso, sino una oportunidad para fortalecerse.

- No hay que avergonzarse de solicitar ayuda.