Considerando que casi todas las empresas son objetivo y sufren un promedio de 7,5 ataques DNS por año, según el informe IDC Global DNS Threat 2023, entendemos que el envenenamiento DNS es una verdadera preocupación.

¿En qué consiste un ataque de envenenamiento DNS y cuáles son sus consecuencias? ¿Por qué el DNS es un objetivo principal para los hackers? Respondemos a tus preguntas y aclaramos las diferentes soluciones para evitar este tipo de ciberataque.

- ¿Qué es un ataque de envenenamiento de caché DNS?

- ¿Cuáles son las consecuencias para el usuario de un ataque de envenenamiento DNS?

- Ejemplos de ataques de envenenamiento DNS

- ¿Cómo pueden los proveedores de acceso a Internet y los alojamientos protegerse de los ataques de envenenamiento de caché DNS?

- Preguntas frecuentes sobre los ataques de envenenamiento DNS

¿Qué es un ataque de envenenamiento de caché DNS?

DNS cache poisoning is a security attack that corrupts a DNS resolver’s cache by injecting false records 😎👇 #infosec #dns #pentesting

— Dan Nanni (@xmodulo) May 20, 2025

Find pdf books with all my #cybersecurity related infographics at https://t.co/3t6LHw8TIY pic.twitter.com/0k2D0df0Ke

¿Qué es una Red DNS?

Un DNS (Domain Name System) traduce un nombre de dominio legible por humanos (como www.nombrededominio.com) en una dirección IP (como 192.0.2.1). Esta dirección IP es una serie de números utilizada por las máquinas para localizar servidores en Internet.

Así es como funciona concretamente una red DNS para realizar esta traducción:

- Cuando un usuario ingresa una dirección de Internet en la barra de su navegador, su solicitud se envía a un resolutor DNS, a menudo administrado por el proveedor de servicios de Internet (ISP). El resolutor DNS consulta primero un servidor DNS raíz, luego se dirige a los servidores DNS responsables de la extensión del dominio (como .com, .fr).

- El servidor DNS responsable de la extensión proporciona información sobre el servidor DNS que gestiona el dominio buscado (ej: nombrededominio.com). El resolutor DNS del proveedor de acceso consulta luego este servidor DNS para obtener la dirección IP exacta asociada a este dominio.

- Finalmente, el resolutor envía esta dirección IP al navegador del usuario, lo que le permite acceder al sitio web. El resolutor DNS también almacena esta dirección IP en caché durante un cierto tiempo para acelerar las futuras consultas a este sitio.

¿Qué es un ataque de Envenenamiento DNS?

Un envenenamiento DNS, también llamado DNS Poisoning, es un ciberataque que aprovecha las fallas de seguridad del DNS. De hecho, el sistema DNS fue desarrollado a principios de los años 80, durante los inicios del desarrollo de Internet, y no integra medidas de seguridad específicas.

Este hecho permite a los hackers usar una técnica de piratería para redirigir el tráfico de sitios legítimos a sitios maliciosos modificando las respuestas DNS. Estos datos fraudulentos se almacenan luego en tu caché DNS. El ataque de envenenamiento DNS tiene éxito. El envenenamiento DNS también se puede usar en un ataque Man-in-the-Middle (MITM), donde el pirata intercepta y manipula las comunicaciones después de redirigir el tráfico mediante la suplantación de DNS.

¿Cuáles son las consecuencias para el usuario de un ataque de envenenamiento DNS?

Los riesgos para el usuario de un ataque de envenenamiento DNS

Si hemos visto que puede ser relativamente sencillo implementar redirecciones causadas por un envenenamiento DNS, no debemos subestimar su peligrosidad. Este tipo de ciberataque puede tener consecuencias tan graves como las de ataques más sofisticados. Los piratas pueden:

- Robar credenciales al redirigir a los usuarios a sitios falsos donde se identificarán, lo que permite al atacante realizar una operación de phishing. Así recupera las credenciales y contraseñas de sus víctimas para explotarlas o revenderlas.

- Instalar malware en el sistema del usuario (tipo troyano) incitando al usuario a conectarse a un sitio web con un enlace malicioso.

- Desviar transacciones, robar números de cuentas bancarias u otros datos sensibles.

- Bloquear la visualización del sitio víctima de una suplantación DNS y dañar su imagen de marca.

- Suspender las actualizaciones de seguridad de un sistema suplantando el sitio de un proveedor de antivirus. Este método permite debilitar la seguridad del ordenador y hacerlo permeable a los ciberataques.

Situación de un pirateo por DNS

Existen muchas técnicas que permiten el pirateo DNS. Los piratas pueden atacar el registro DNS de correspondencia entre el nombre de dominio y la IP de una oficina de registro de nombres de dominio, o preferir infectar el ordenador de los usuarios accediendo a un archivo de su sistema operativo.

Otra solución muy frecuente para atrapar a un usuario mediante envenenamiento DNS: la oferta de acceso a una red Wi-Fi gratuita. En este caso, los ciberdelincuentes no necesitan recurrir a vulnerabilidades o virus.

Simplemente instalan su propio servidor DNS en la red gratuita. Sin que la víctima se dé cuenta, este servidor redirige el flujo a sitios web falsos. Los hackers solo tienen que aprovecharse recuperando las credenciales, contraseñas, datos bancarios… Y su engaño pasa (al menos por el momento) completamente desapercibido.

Ejemplos de ataques de envenenamiento DNS

Ataques DNS como medio de censura u oposición

Si los piratas que organizan un envenenamiento DNS suelen perseguir un objetivo lucrativo, algunos Estados utilizan este tipo de ataque con fines ideológicos.

Este es el caso de China, que ha implementado un “Gran Cortafuegos” para controlar la información a la que acceden los internautas chinos. Manipulando el DNS, es decir, asociando direcciones IP “validadas” a los nombres de dominio realmente buscados, el gobierno chino se asegura de que solo se puedan consultar los sitios autorizados por él. El envenenamiento DNS resulta así un excelente medio de censura.

Por el contrario, algunos Estados que no respetan los Derechos Humanos también pueden ser objeto de envenenamiento de algunos de sus nombres de dominio por parte de activistas.

Este es el caso de Malasia, cuyos sitios web fueron envenenados en 2013 por hacktivistas bangladesíes. Estos, al bloquear nombres de dominio malayos de sitios muy conocidos, como Google o Microsoft, querían alertar sobre los malos tratos infligidos a los trabajadores bangladesíes en Malasia.

Otro ejemplo muy conocido

Entre los numerosos ciberataques por envenenamiento DNS, podemos mencionar el ataque a la ONG Wikileaks, cuya desventura causó sensación en 2017.

Esta vez, los piratas habían realizado un envenenamiento de la caché DNS para desviar el tráfico web que se dirigía al sitio oficial hacia una página negra diseñada para la ocasión por el grupo OurMine.

Este grupo de piratas dejó una explicación sobre su intención, a saber, responder a un desafío lanzado por Wikileaks, lo que le permitió también destacar las fallas del sitio Wikileaks y, sin duda, dañar la reputación de la ONG.

Esta desviación afortunadamente terminó en pocas horas, pero logró crear un mal momento.

¿Cómo pueden los proveedores de acceso a Internet y los alojamientos protegerse de los ataques de envenenamiento de caché DNS?

Los efectos de un envenenamiento de la caché DNS pueden afectar fuertemente a las víctimas de este pirateo. Pero para protegerse, los profesionales de Internet y las empresas disponen de soluciones eficaces.

Entre las mejores prácticas de ciberseguridad para evitar un envenenamiento DNS:

- La implementación del protocolo DNSSEC: se trata de extensiones de seguridad que permiten verificar y autenticar los datos DNS.

- La supervisión de las cachés DNS: es el enfoque Zero Trust que exige una verificación, autenticación y validación permanente de las direcciones de Internet para detectar cualquier intento de suplantación maliciosa.

- El uso de servidores DNS seguros: los servidores DNS se pueden asegurar de diversas maneras, especialmente mediante el protocolo HTTPS que cifra el tráfico DNS para que sea ilegible para los ciberdelincuentes o mediante la actualización regular del software DNS.

- El recurso a detectores de suplantación de identidad DNS: estas herramientas se encargan de verificar la validez de los datos DNS recibidos.

- La elección de un resolutor DNS rápido: al acortar el tiempo de respuesta del servidor DNS, un resolutor de consultas rápido puede permitir evitar las infiltraciones de respuestas maliciosas.

Para implementar algunas de estas precauciones, naturalmente, es necesario recurrir a un profesional de la ciberseguridad.

Preguntas frecuentes sobre los ataques de envenenamiento DNS

¿Cuáles son las etapas de un ataque de envenenamiento DNS?

Para llevar a cabo un ataque de envenenamiento DNS, el pirata suele infiltrarse en el servidor DNS o en la caché DNS.

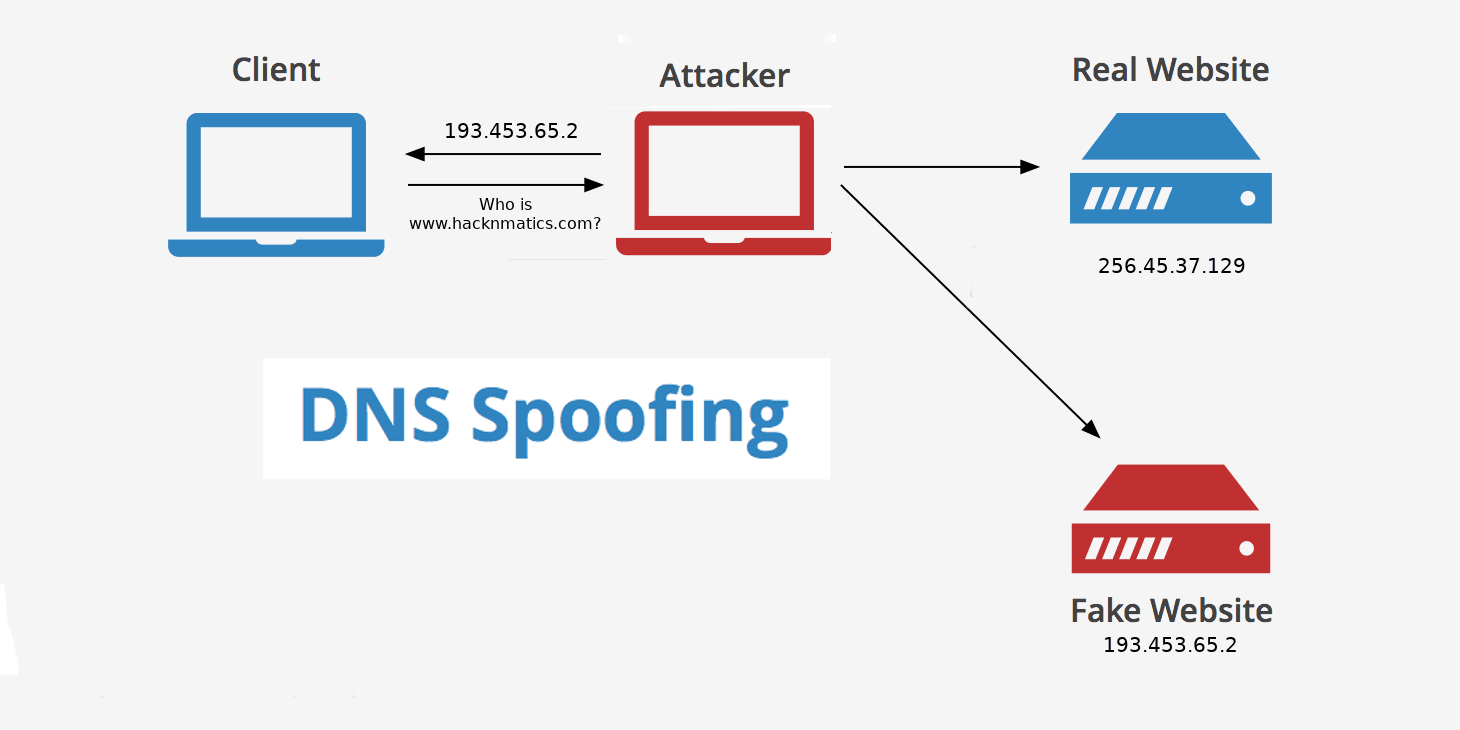

Asocia una dirección IP fraudulenta a la dirección DNS legítima. Se habla de suplantación de DNS, o en su versión inglesa de DNS spoofing.

El tráfico web del usuario se dirige entonces a un sitio malicioso, que suele ser un doble del sitio legítimo para que el internauta no se dé cuenta del engaño.

El ciberatacante recupera así los datos deseados y los explota a su antojo.

¿Cuál es la diferencia entre el ataque de envenenamiento ARP y DNS?

Los ataques de envenenamiento ARP y DNS se basan en el mismo principio: asociar una dirección IP fraudulenta a otra dirección. Sin embargo, hay una diferencia: estos ataques afectan a diferentes capas de red.

En el caso del envenenamiento ARP, el ataque afecta a la red local. La IP fraudulenta se asocia a una dirección MAC (Media Access Control) que permite a las máquinas intercambiar información localmente. Estos datos se intercambian entonces con un dispositivo malicioso.

En el caso del envenenamiento DNS, la IP suplantadora se asocia al nombre de dominio legítimo del sitio, lo que permite al atacante desviar el tráfico a un sitio web falso.

El resultado es sin embargo similar: el internauta no detecta el ataque, lo que permite al pirata acceder a sus datos, perturbar el tráfico…