El Equipo Rojo o Read Team es fundamental para asegurar la seguridad de los sistemas y redes de una organización. ¡Pero no siempre es fácil entender su función y cómo actúa diariamente!

En este artículo, te contamos todo lo que necesitas saber sobre el Equipo Rojo:

- Sus misiones y qué lo distingue de otros equipos cibernéticos.

- Sus técnicas y herramientas.

- Cómo convertirte en miembro del Equipo Rojo, con las formaciones y certificaciones que buscan los reclutadores.

Tabla de Contenido: Guía de Equipo Rojo o Read Team

¿Cuál es el papel del Equipo Rojo?

Definición del Red Teaming

El Red Teaming es una técnica de origen militar que consiste en probar las defensas de una organización mediante ataques similares a los que podría usar un enemigo real. Esta práctica tiene sus raíces en ejercicios militares estadounidenses durante la Guerra Fría.

El Red Teaming aplicado a la ciberseguridad

Hoy en día, el Red Teaming se usa comúnmente en ciberseguridad para identificar y corregir vulnerabilidades en los sistemas informáticos de las empresas.

¡Los expertos del Equipo Rojo tienen el mandato de realizar diferentes pruebas de intrusión y usan las mismas técnicas que los hackers para detectar y corregir fallas antes que ellos!

Equipo Rojo vs. Pentest

La misión principal de los pentesters es realizar pruebas de intrusión para identificar fallas que corregir. Los miembros del Equipo Rojo también realizan pruebas de intrusión, pero su función es más amplia.

No solo deben encontrar un punto de entrada (una falla), sino que también deben explotarlo para acceder a los datos más sensibles. Y lo hacen con diferentes técnicas como el desvío, la persistencia, la elevación de privilegios o la exfiltración.

Equipo Rojo vs. Equipo Azul

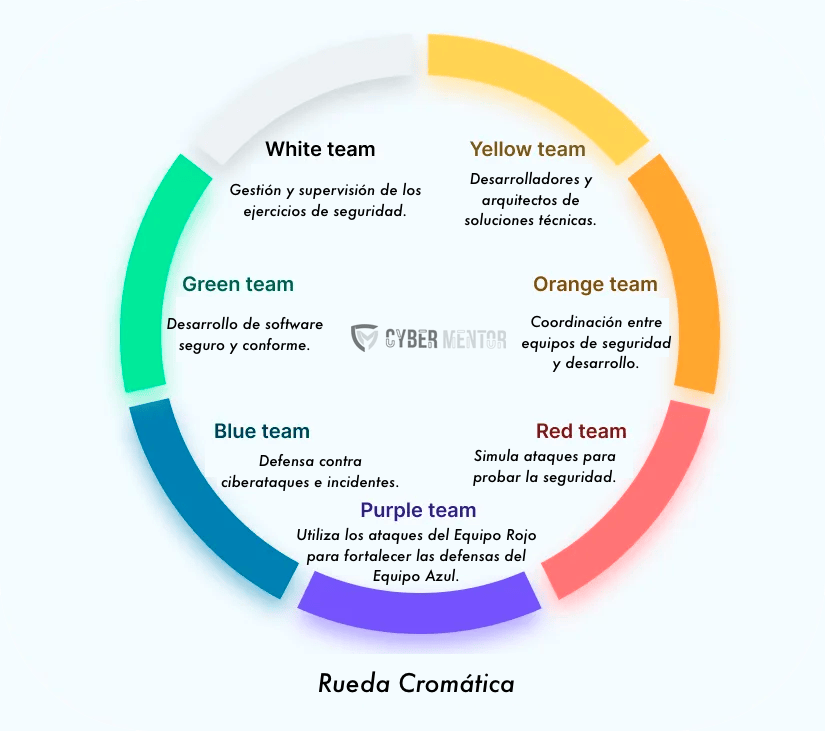

Si el Equipo Rojo (Red Team) es conocido por su función ofensiva, otros equipos como el Equipo Azul (Blue Team) o el Equipo Amarillo (Yellow Team) juegan un papel complementario y esencial en la protección de sistemas y redes. Para visualizar fácilmente las funciones de los diferentes equipos, los profesionales del sector suelen representarlos en forma de rueda cromática:

Siguiendo la lógica de los colores de esta rueda cromática, es fácil comprender las misiones asignadas a los equipos menos conocidos que el Equipo Rojo:

- El Equipo Azul es responsable de la defensa de los sistemas de información de una organización, detectando, analizando y respondiendo a las amenazas de seguridad para proteger los datos y las infraestructuras.

- El Equipo Naranja sirve de enlace entre el Equipo Rojo ofensivo, a la vanguardia de las últimas técnicas de hacking, y el Equipo Amarillo que diseña la arquitectura informática de la organización.

- El Equipo Morado, que se reúne periódicamente, tiene como misión crear sinergias entre el Equipo Rojo y el Equipo Azul mejorando la eficacia de las estrategias de defensa.

- El Equipo Verde proporciona a los desarrolladores del Equipo Amarillo información clave sobre los métodos de defensa desplegados por el Equipo Azul.

¿Cómo se lleva a cabo una auditoría del Equipo Rojo?

Una auditoría o ejercicio del Equipo Rojo en una empresa se realiza tradicionalmente en seis etapas:

- Reconocimiento: fase de recopilación de información sobre el objetivo mediante un método doble, pasivo (búsqueda en línea, análisis de redes sociales) y activo (escaneo de red, encuestas).

- Intrusión: esta segunda fase busca explotar las fallas y vulnerabilidades para obtener un acceso duradero al sistema objetivo. Para ello, el Equipo Rojo emplea técnicas de phishing o cross-site scripting.

- Propagación: en esta etapa, el Equipo Rojo busca ampliar su acceso, comprometiendo otros sistemas informáticos internos, a través de técnicas de ingeniería social.

- Elevación de privilegios: esta fase clave busca obtener derechos de usuario más elevados para acceder a sistemas y datos sensibles en el corazón del sistema informático.

- Mantenimiento del acceso: el Equipo Rojo implementa diferentes mecanismos para asegurar el mantenimiento de su acceso a los sistemas comprometidos y responder a las contramedidas del Equipo Azul, cuyo papel es defender los diferentes sistemas.

- Exfiltración e informe: según los objetivos definidos previamente, el Equipo Rojo procede a la extracción de datos sensibles. Concluye la auditoría haciendo balance del ejercicio y emitiendo recomendaciones de seguridad.

¿Cuáles son las técnicas y herramientas utilizadas por los Red Hackers?

Los Red Hackers recurren a técnicas muy variadas para llevar a cabo su misión, como la explotación de vulnerabilidades, el phishing, la elevación de privilegios o el desvío.

Estas son algunas de las herramientas de hacking más utilizadas por estos expertos en piratería informática:

- Metasploit Framework: plataforma de desarrollo y ejecución de pruebas de penetración.

- Kali Linux: sistema operativo gratuito derivado de Debian Linux.

- Burp Suite: con sus módulos para probar la seguridad de las aplicaciones web.

- Nmap: herramienta de escaneo de red utilizada para descubrir puertos abiertos, hosts y servicios en una red informática.

- John the Ripper o Hashcat: software para descifrar contraseñas rápidamente.

¿Cómo convertirse en miembro del Equipo Rojo?

Para convertirte en miembro del Equipo Rojo, primero es esencial seguir una formación completa y acreditativa en Ciberseguridad para demostrar sólidos conocimientos en redes, sistemas operativos y programación informática.

Luego, para facilitar tu inserción profesional, puede ser útil obtener al menos una certificación especializada en pentesting. A continuación, te damos ejemplos de las certificaciones más reconocidas en Ciberseguridad.

Finalmente, tener una primera experiencia práctica en pruebas de intrusión y seguridad ofensiva puede ayudarte a convertirte en miembro del Equipo Rojo más rápidamente. Por lo tanto, te recomendamos realizar prácticas durante y después de tu formación.

Los trabajos en el Equipo Rojo

- Pentester: El pentester, también llamado hacker ético, tiene la misión de asegurar la seguridad de los sistemas y redes realizando ataques preventivos.

- Consultor en Ciberseguridad: El consultor en ciberseguridad se encarga de analizar los riesgos informáticos relacionados con la fuga de datos o su uso malicioso.

- Especialista en ingeniería social: Este experto sabe explotar las fallas humanas manipulando a los individuos para obtener accesos de administrador o información sensible.

- Ingeniero en explotación de vulnerabilidades: El desarrollador de exploits, también llamado investigador de vulnerabilidades, crea scripts para explotar ciertas fallas de seguridad.

Para trabajar en un Equipo Rojo, se recomienda seguir una formación avanzada en Pentesting, ya que el puesto de Hacker Ético es central dentro del equipo ofensivo.

Certificaciones en Red Teaming

Obtener una certificación reconocida en el mercado de la seguridad informática puede ayudarte a encontrar un puesto en un Equipo Rojo. El interés para ti es doble: te permite demostrar tus competencias y tranquilizar a tu empleador sobre tu nivel de formación.

Aquí hay 3 certificaciones reconocidas en Ciberseguridad y particularmente adecuadas para trabajar en un Equipo Rojo:

- CISSP (Certified Information Systems Security Professional): certificación generalista avanzada emitida por (ISC)².

- CEH (Certified Ethical Hacker): certificación asegurada por EC-Council, centrada en las técnicas de hacking ético y las herramientas avanzadas para realizar pruebas de intrusión.

- OSCP (Offensive Security Certified Professional): certificación dedicada al Red Teaming, reconocida por su nivel de exigencia en las pruebas de intrusión.

Preguntas frecuentes sobre el Equipo Rojo

¿Qué habilidades se necesitan para trabajar en un Equipo Rojo?

Además de las habilidades básicas en redes y sistemas, y el dominio de los principales lenguajes de programación, los profesionales del Equipo Rojo deben tener habilidades avanzadas en pentesting: saber realizar todas las pruebas de intrusión, dominar los pentests de caja negra, caja gris, caja blanca, así como las principales técnicas de ingeniería social.

¿Cuál es el salario de un miembro del Equipo Rojo?

El salario de un miembro del Equipo Rojo suele oscilar entre 35 000 € y 65 000 € brutos anuales en España, pero varía según varios criterios como el puesto ocupado, la antigüedad o el tamaño de la empresa que contrata a este profesional de la seguridad informática. El salario del Pentester, figura central del Equipo Rojo, ronda los 47 400 € brutos anuales.

Pingback: Prueba de Penetración: De qué se trata y Por qué es Importante » CM

Pingback: Las 7 Mejores Certificaciones en Ciberseguridad » CyberMentor

Pingback: Equipo Rojo vs. Equipo Azul vs. Equipo Morado: ¿Cuáles son las Diferencias? » CyberMentor