Nmap, conocido como una de las herramientas de descubrimiento gratuitas más populares del mercado, es un software de mapeo de redes utilizado por administradores de red. Sin embargo, usar este programa requiere conocimientos en ciberseguridad. A continuación, vamos a introducirnos en el caso.

¿Qué es Nmap?

Básicamente, Nmap (Network Mapper) es un software de mapeo de redes que usa paquetes IP para identificar todos los dispositivos conectados a esa red. También es una herramienta de descubrimiento que proporciona información sobre los servicios y sistemas operativos que ejecutan.

Utilizado por administradores de red, Nmap se puede usar para realizar un escaneo de puertos o encontrar hosts activos en una red. Este escaneo de puertos gratuito también puede detectar los sistemas operativos de una máquina y la versión del software, encontrar escaneos ping…

Compatible con muchos sistemas operativos como FreeBSD, Linux y Gentoo, este programa generalmente se usa a través de una interfaz de línea de comandos. Desarrollado inicialmente para redes empresariales, Nmap puede analizar miles de dispositivos conectados.

Como complemento a Nmap, Angry IP Scanner es otra herramienta popular para analizar una red. Ligero y rápido, permite escanear direcciones IP y puertos activos, ideal para una supervisión rápida y eficiente de una red.

¿Qué es un servidor?

En informática, el término “servidor” tiene dos significados. Un servidor es el ordenador que proporciona los recursos de una red informática, pero también es el programa que funciona en esa máquina.

El servidor de hardware es una red de ordenadores conectados por un equipo físico, en el que funcionan uno o varios programas (software). En el mundo informático, a veces se usa otro término para referirse a un servidor de hardware: “Proveedor de alojamiento” o “Host” en inglés.

En cuanto al software servidor, se trata de un programa que realiza interacciones en red con otros programas, también llamados “programas cliente“. El software servidor permite proporcionar acceso a un sitio web a través de un navegador web. El software también permite recopilar y enviar correos electrónicos, gestionar sitios de comercio electrónico, almacenar y consultar bases de datos, crear una red para compartir impresoras…

¿Por qué escanear un servidor?

El escaneo de un servidor se refiere al proceso de verificación de las redes abiertas en un sistema informático mediante herramientas específicas. El escaneo de red permite probar el envío de paquetes de datos específicos a puertos individuales. También ofrece la posibilidad de recibir mensajes de error o respuestas que la herramienta evalúa y analiza.

El escaneo de un servidor proporciona información sobre los puertos abiertos y cerrados, así como sobre el sistema operativo utilizado por el ordenador objetivo. También ayuda a obtener información sobre el tiempo de encendido del ordenador y sobre las aplicaciones o servicios que utilizan la red.

Instalación de Network Mapper

Aunque particularmente simple y fácil, el proceso de instalación de Nmap varía según el sistema operativo utilizado. En Windows, Nmap viene con un instalador personalizado (nmapsetup.exe). Simplemente descarga y ejecuta este instalador y la configuración de Nmap se realiza automáticamente en el sistema.

Para la instalación en macOS, Nmap también viene con un instalador dedicado. Para iniciar este instalador, ejecuta el archivo Nmap-mpkg. En algunas versiones recientes de macOS, es posible ver una advertencia indicando que Nmap es un “desarrollador no identificado”. Simplemente ignora esta advertencia para continuar la instalación.

Los usuarios de Linux pueden usar el gestor de paquetes de su elección o compilar Nmap desde las fuentes. Para usar apt, por ejemplo, ejecuta el siguiente comando para verificar si el software está instalado:

nmap --versionPara instalar el programa, ejecuta:

sudo apt-get install nmap¿Cómo funciona?

Los escáneres de red son parte integral de la primera línea de defensa de los administradores informáticos para combatir las fallas de seguridad. En cuanto a Nmap, su funcionamiento es bastante sencillo. Este software se utiliza para realizar un reconocimiento y un diagnóstico eficientes que permiten al administrador de red detectar problemas que puedan causar problemas de seguridad informática.

El escáner de red Nmap permite analizar un rango de direcciones IP de forma secuencial y mostrar los dispositivos activos en ese bloque de direcciones. Para ello, Nmap también puede mostrar detalles sobre los puertos de red y los servicios de puerto, por un lado, pero también permite identificar agentes maliciosos, por otro.

Conceptos básicos del escaneo de puertos

Si bien el número de funciones de Nmap ha aumentado considerablemente con los años, esta herramienta sigue siendo un escáner de puertos particularmente eficaz. Esta sigue siendo su función principal. El comando básico de Nmap puede escanear más de 1660 puertos TCP del host.

Aunque muchos otros escáneres de puertos han dividido los estados de los puertos en abiertos o cerrados, Nmap tiene una granularidad mucho más fina. Divide los puertos en seis estados que no forman parte de las propiedades intrínsecas de los puertos en sí mismos. Sin embargo, estos puertos describen cómo el software los percibe.

Los seis estados de puerto reconocidos por Nmap

Nmap reconoce seis estados de puerto:

- Abierto (open): una aplicación acepta paquetes UDP o conexiones TCP en este puerto. Encontrar puertos abiertos es, además, el objetivo principal del escaneo de puertos.

- Cerrado (close): el puerto cerrado recibe y responde a los paquetes emitidos por Nmap. Un puerto cerrado es accesible, pero no hay ninguna aplicación escuchando.

- Filtrado (filtered): el dispositivo de filtrado de paquetes puede ser reglas de enrutadores de filtro, un firewall dedicado o un firewall de software.

- No filtrado (unfiltered): este estado simplemente significa que un puerto es accesible, pero que la herramienta no puede determinar si se trata de un puerto abierto o cerrado.

- Abierto/filtrado (open/filtered): los puertos que Nmap no puede determinar si son estados abiertos y filtrados se incluyen en el estado abierto/filtrado.

- Cerrado/filtrado (closed/filtered): cuando Nmap no puede determinar si un puerto está filtrado o cerrado, utiliza el estado cerrado/filtrado.

El estado cerrado/filtrado solo lo utiliza el escaneo inactivo, que se basa en los identificadores de paquetes IP.

Opciones habituales de Nmap

Las opciones de Nmap a veces se pueden combinar y son muy características de ciertas operaciones. Sin embargo, puede ocurrir que algunas opciones no puedan coexistir. Las opciones habituales de Nmap son las siguientes:

- -sT: esta opción analiza el puerto TCP connect(). Es el modo más habitual y el resultado del escaneo se puede interpretar fácilmente. Por ejemplo, para escanear los puertos TCP de un host específico, puedes usar el siguiente comando:

nmap -sT 192.168.1.1 Este comando escanea los 1000 puertos TCP más comunes en la dirección IP 192.168.1.1 y muestra los puertos abiertos, cerrados o filtrados.

- -sF: corresponde a los escaneos de árbol de Navidad, FIN furtivo y NULL. Estos son escaneos sigilosos que intentan evadir firewalls. Un ejemplo sería:

nmap -sF 192.168.1.1 Este comando envía paquetes FIN a los puertos del host objetivo, lo que puede ayudar a identificar puertos abiertos o cerrados sin establecer una conexión completa.

- -sP: este método permite realizar un ping para verificar si el host sigue en línea. Es útil para descubrir dispositivos activos en una red. Por ejemplo:

nmap -sP 192.168.1.0/24 Este comando verifica qué hosts están activos en la subred 192.168.1.0/24, mostrando una lista de dispositivos que responden al ping.

- -s0: analiza el protocolo IP. Permite determinar el protocolo IP que admite la plataforma remota. Un ejemplo práctico es:

nmap -s0 192.168.1.1 Este comando identifica qué protocolos (como TCP, UDP o ICMP) son soportados por el host objetivo.

- -sA: analiza el ACK, útil para mapear reglas de firewall. Por ejemplo:

nmap -sA 192.168.1.1 Este comando envía paquetes ACK para determinar si los puertos están filtrados o no filtrados, ayudando a entender las configuraciones de firewall.

- -sW: permite realizar un análisis avanzado idéntico al del ACK, pero enfocado en la ventana TCP. Un ejemplo sería:

nmap -sW 192.168.1.1 Este comando analiza la ventana TCP para identificar puertos abiertos o cerrados, útil en entornos con firewalls estrictos.

- -sS: el escaneo SYN es uno de los más utilizados por su velocidad y sigilo. Por ejemplo:

nmap -sS 192.168.1.1 Este comando envía paquetes SYN sin completar el handshake TCP, lo que permite escanear puertos de manera rápida y discreta.

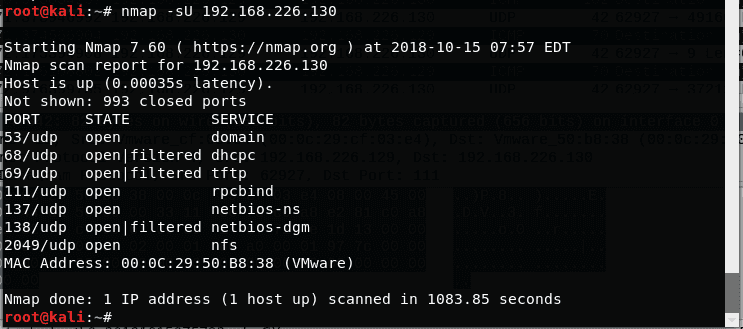

- -sU: el escaneo UDP es útil para identificar servicios que usan este protocolo, como DNS o SNMP. Un ejemplo sería:

nmap -sU 192.168.1.1 Este comando escanea los puertos UDP del host objetivo, aunque puede ser más lento debido a la naturaleza sin conexión de UDP.

Versiones del escaneo

Existen diferentes versiones del escaneo de puertos con Nmap según las necesidades de los usuarios. Entre ellas, podemos citar el escaneo SYN (-sS), que permite identificar un puerto que debe estar abierto enviando un “SYN” al objetivo.

Otro tipo de escaneo Nmap más común es el escaneo TCP (-sT). Este escaneo identifica un puerto como abierto esperando el final del three-way handshake. Finalmente, el escaneo UDP (-sU) es útil para identificar puertos UDP.

Conclusión

Nmap, una herramienta muy práctica para analizar el mapeo de redes y un rango de direcciones IP, se presenta como un software esencial para la ciberseguridad. Para comprender mejor su funcionamiento, es importante realizar una formación.

$ ./guia-nmap –descargar –gratis 🔍

¡Domina [[Nmap]] con esta guía gratuita! 📖 Incluye comandos, escaneos y trucos para [[Escaneo de red]]. 🌐 Apoya nuestro contenido de [[Ciberseguridad]] con una donación. 🚀 Creado por cybermentor.net.

Pingback: Equipo Rojo (Read Team): Función, Técnicas y Herramientas » CyberMentor

Pingback: Gestión de Superficie de Ataque (ASM): Guía Completa » CM

Pingback: ¿Qué es el Escaneo de Puertos y Para qué Sirve? Lo Explicamos con Palabras Sencillas » CyberMentor

Pingback: 10 Herramientas Utilizadas por Pentesters en 2025 » CyberMentor

Pingback: Cómo Convertirse en Hacker: Lo que Debes Saber » CyberMentor