¿El envenenamiento ARP te preocupa en cuanto a ciberamenazas? ¡No es de extrañar si descubres las consecuencias que puede tener este tipo de ataque!

En este artículo, te presentamos los resultados de nuestra investigación sobre esta técnica de hacking: en qué consiste, sus métodos operativos y, por supuesto, sus consecuencias para las víctimas. También te mostraremos las soluciones más eficaces para protegerte del envenenamiento ARP, ya sean métodos, herramientas o formación.

¿Qué es un ataque de envenenamiento ARP (ARP Poisoning)?

¿Qué es un protocolo ARP?

El ARP (Address Resolution Protocol) es un proceso que permite a los hosts emisores conectarse de forma segura y fluida con su destinatario.

Este protocolo permite obtener la correspondencia entre la dirección IP de un equipo y su dirección MAC (Media Access Control) única de red, dato indispensable para que las máquinas puedan comunicarse entre sí a través de una red.

Concretamente, cuando un ordenador o un smartphone (llamado “terminal”) quiere conectarse a otro dispositivo en una red, como un servidor o una impresora (llamado “destinatario”), envía una solicitud indicando su dirección IP y su dirección MAC. Para asegurar la comunicación, a continuación, solicita al dispositivo destinatario su dirección MAC asociada a su dirección IP. Este proceso se denomina solicitud ARP.

El destinatario (por ejemplo, un servidor web que visitas) responde con su dirección IP y su dirección MAC. Estos intercambios pueden ralentizar las comunicaciones, por lo que las direcciones se almacenan en una tabla ARP (o caché ARP), que guarda en memoria las correspondencias entre direcciones IP y MAC ya conocidas en la red.

Gracias al protocolo ARP, los intercambios son más rápidos y los administradores de red no necesitan validar manualmente cada conexión.

¿Qué es un ataque de envenenamiento ARP?

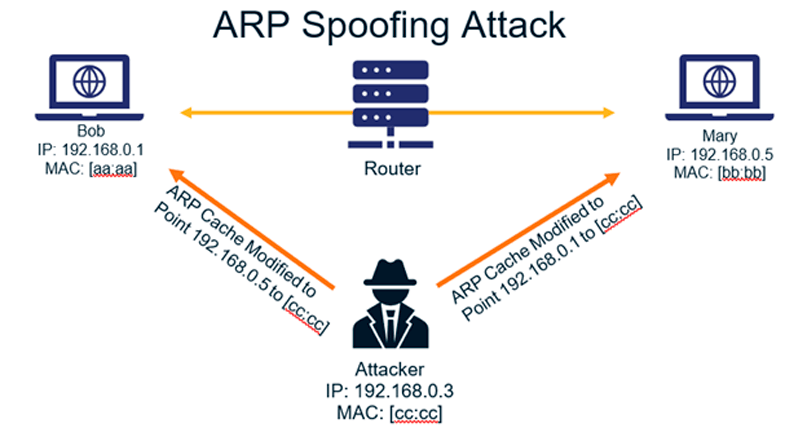

Una ciberataque de tipo envenenamiento ARP consiste en asociar una dirección MAC fraudulenta a la dirección IP del destinatario deseado, falsificando las correspondencias entre direcciones MAC e IP en la tabla ARP.

Esta técnica permite al pirata informático inmiscuirse entre el emisor y el destinatario para realizar diferentes acciones maliciosas.

Este tipo de ataque forma parte de las famosas técnicas de ataques Man in the Middle (MitM).

¿Cómo se desarrolla un ataque de envenenamiento ARP?

El proceso de un ataque de envenenamiento ARP puede variar según los hackers y su objetivo. Sin embargo, suelen seguir los siguientes pasos:

ARP Spoofing

Después de definir su objetivo (ordenador, grupo de terminales, router…), el hacker comienza accediendo a la red de su objetivo.

Selecciona entonces la herramienta para realizar su envenenamiento ARP, sabiendo que existe una amplia gama.

Una vez elegida la solución, el atacante solo tiene que configurarla e iniciar su hacking para escanear la red e identificar las direcciones IP de los equipos conectados.

Según su estrategia, o bien espera recibir una solicitud ARP para difundir su dirección MAC fraudulenta, o bien difunde mensajes ARP para corromper las tablas (o cachés) ARP de varias máquinas.

Intercepción de las comunicaciones

Gracias a su herramienta, el hacker asocia entonces su dirección MAC a la dirección IP del ordenador o servidor legítimo. Esta operación le permite desviar el tráfico de su o sus víctima(s) e interceptar sus datos.

Manipulación de los datos

El ciberdelincuente puede entonces, según sus intenciones, limitarse a espiar los datos, registrarlos, modificarlos o eliminarlos.

¿Cuál es el objetivo de un ataque de envenenamiento ARP?

Si tiene éxito en su ataque ARP y compromete la red, el pirata tiene vía libre. De este modo, puede:

- Acceder a datos y comprometer su confidencialidad (correos electrónicos, mensajes instantáneos, conversaciones)

- Modificar datos (contenido de un correo electrónico, dirección de destino…)

- Perturbar o interrumpir el tráfico: eliminar los datos que permiten la comunicación entre dos sistemas para impedir que intercambien información.

- Robar datos

- Desviar transacciones

- Realizar una denegación de servicio (y exigir el pago de un rescate para restablecer el tráfico normal).

¿Cómo detectar y evitar un ataque de envenenamiento ARP?

¿Cuáles son las señales de un ataque de envenenamiento ARP?

Un ataque ARP a menudo pasa desapercibido. Sin embargo, algunos indicios pueden permitir la detección de ataques de este tipo, como:

- Una ralentización de la red

- Alertas de certificados SSL

- Anomalías en las tablas ARP con la presencia inexplicable de un gran número de paquetes ARP-reply o asociaciones fluctuantes de direcciones MAC e IP.

¿Cuáles son las buenas prácticas para evitar un ataque de envenenamiento ARP?

En vista de los daños que pueden causar los ataques de suplantación del protocolo ARP, es importante protegerse activamente. Y la buena noticia es que varios métodos y herramientas pueden prevenir este tipo de ataque:

- Programas de validación de solicitudes ARP: estas herramientas permiten certificar las direcciones IP y MAC, y bloquear las respuestas no validadas.

- Herramientas de inspección ARP dinámica: soluciones que permiten comparar los paquetes ARP con las entradas de la tabla ARP y que alertan en caso de modificación.

- La segmentación de la red, que facilita la creación de subredes, cada una con su propia tabla ARP.

- Cortafuegos de filtrado de paquetes de datos que alertan en caso de direcciones duplicadas en la red

- El uso de protocolos de comunicación cifrados

- El uso de una VPN (red privada virtual) que permite que sus datos transiten a través de un túnel cifrado y asegurar las redes.

Preguntas frecuentes sobre el envenenamiento ARP

¿Qué es el Spoofing?

Es un método de ciberataque que consiste en usurpar la identidad electrónica de un objetivo suplantando su dirección de correo electrónico (email spoofing), su dirección IP para enviar paquetes IP (IP spoofing) o para acceder a aplicaciones (smart-spoofing).

¿Cómo realizar pruebas de intrusión de envenenamiento ARP con Linux?

Uno de los métodos más sencillos es instalar Bettercap en Kali Linux. Una vez integrado, inicia el programa, escanea las redes, activa el ataque de envenenamiento ARP o ARP Spoofing utilizando algunos comandos. Puedes dirigirte a una dirección IP específica. Suplanta entonces las credenciales de conexión y activa el Sniffer para capturar el tráfico de red.

¿Cuál es el ejemplo más conocido de ataque de envenenamiento ARP?

Entre las formas de envenenamiento ARP, los ataques de tipo Man in the Middle (ataques del hombre del medio) son los más comunes y peligrosos. De hecho, pueden pasar desapercibidos y permiten falsificar los datos transmitidos al destinatario.

Pingback: Sniffing: ¿Qué es, Cómo Funciona, Tipos y Cómo Protegerse?