¿Sabías que? Según el estudio The Cocktail Analysis, el riesgo de quiebra de las empresas víctimas de un ciberataque aumenta en un 60% en seis meses. Para proteger tu sistema informático de este peligro, el uso de escáneres de vulnerabilidades es una de las medidas más eficaces.

En este artículo, te presentamos qué es un escáner de vulnerabilidades y los diferentes tipos existentes. Te explicamos sus diferencias y su rendimiento para hacer frente a las amenazas que pueden afectar a diferentes objetivos de tu infraestructura. Con nuestra selección de los mejores escáneres de vulnerabilidades actualmente en el mercado.

Tabla de Contenido: Mejores Escáneres de Vulnerabilidades

¿Qué es un escáner de vulnerabilidades?

Un escáner de vulnerabilidades es una herramienta diseñada para detectar fallas de seguridad en un sistema informático. También tiene la función de alertar al usuario y evaluar la gravedad de las vulnerabilidades identificadas. Concretamente, un escáner de vulnerabilidades puede identificar diferentes tipos de problemas: fallas de seguridad, defectos de configuración, errores de programación y muchos otros fallos que los hackers podrían aprovechar.

Utilizado por un pentester, también llamado hacker ético, un escáner de vulnerabilidades participa activamente en el refuerzo del nivel de seguridad de los sistemas.

¿Cuáles son las principales ventajas de un escaneo de vulnerabilidades?

Detección de fallas de seguridad

Para detectar las vulnerabilidades de un sistema (con una dirección IP) frente a ciberataques, un escáner de vulnerabilidades informáticas realiza los siguientes pasos:

- Mapea los servicios activos.

- Verifica la estructura de las bases de datos, las aplicaciones web, los sistemas operativos…

- Activa los módulos de seguridad necesarios para realizar sus pruebas e identificar las debilidades de los elementos en cuestión.

- Finalmente, genera un informe de seguridad para facilitar la implementación de correcciones.

Prevención de ciberataques

Al permitir la detección automatizada de fallas en los sistemas, un escáner de vulnerabilidades indica rápidamente a los responsables de la ciberseguridad los problemas que se presentan.

Esta herramienta resulta fundamental para organizaciones y empresas, ya que evita que las fallas detectadas sean explotadas por ciberdelincuentes, especialmente en ataques de tipo drive-by download que instalan software malicioso sin el consentimiento del usuario. Su uso previene ataques maliciosos que causan interrupciones de la actividad, costosas en tiempo y dinero.

Además, el uso de un escáner de este tipo ayuda a garantizar el cumplimiento de los sistemas con las normas de seguridad vigentes.

¿Cuáles son los diferentes tipos de escáneres de vulnerabilidades?

Hay muchos tipos de escáneres de vulnerabilidades en el mercado. Si bien todos se encargan de asegurar la seguridad de los sistemas informáticos, cada tipo de escáner se centra en vulnerabilidades específicas de un tipo de elemento.

Por eso existen:

- Escáneres de sistemas: analizan los sistemas operativos y el software.

- Escáneres de bases de datos: analizan los fallos de seguridad de las bases de datos, ya sea un problema de configuración o derechos excesivos.

- Escáneres de red: se encargan de examinar los servidores, los periféricos de red (router, módem, repetidor…), los servicios, pero también la configuración de su firewall…

- Escáneres de aplicaciones web: verifican las fallas correspondientes, las inyecciones SQL, los fallos de control de acceso o autorización, los errores de configuración de seguridad…

¿Cuáles son los mejores escaneos de vulnerabilidades en 2025?

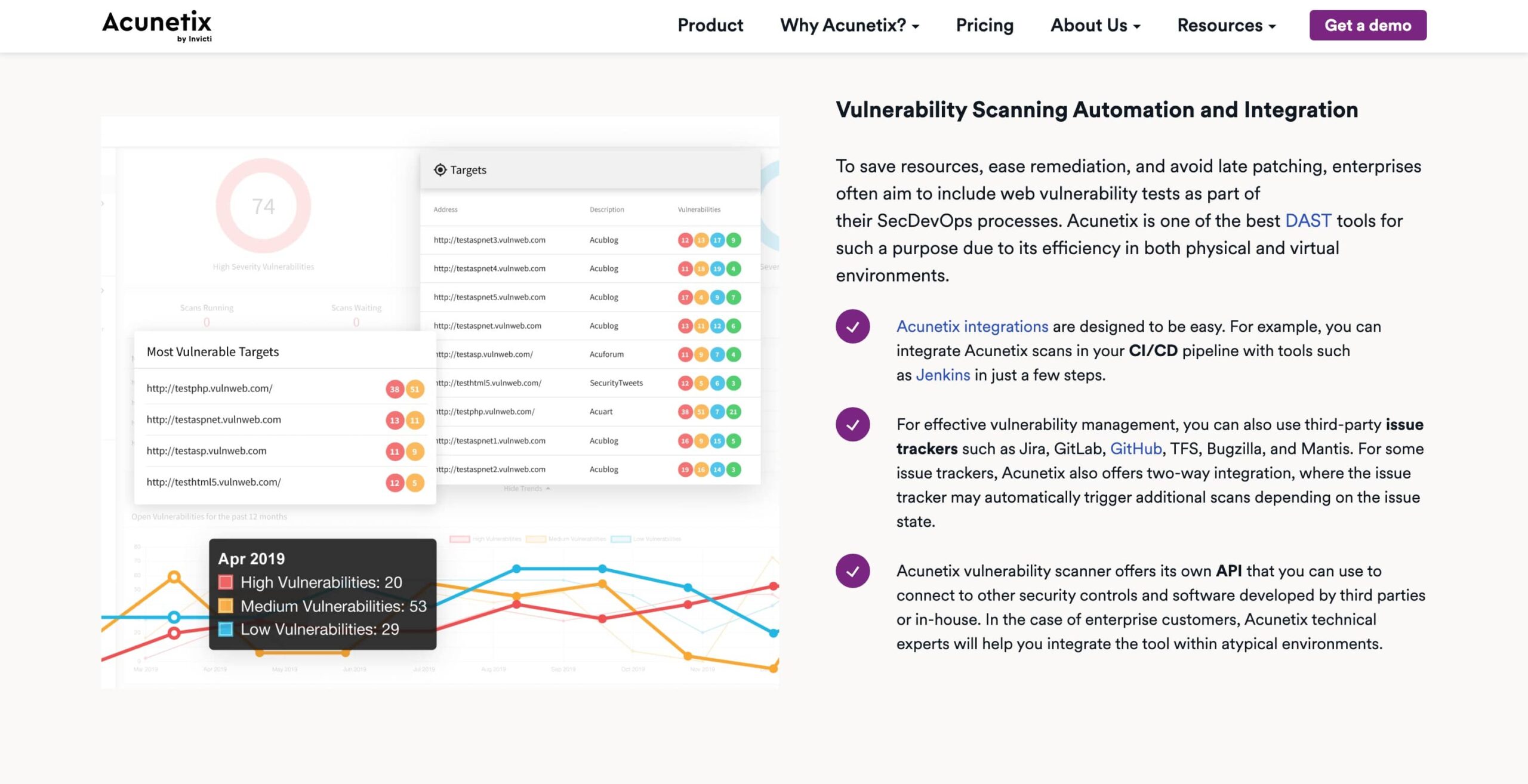

#1. Acunetix

El escáner de análisis de vulnerabilidades web con detección automática de fallas OWASP

Escáner de vulnerabilidades críticas de aplicaciones web, Acunetix realiza pruebas de seguridad web automatizadas. Resulta relevante para evaluar sitios complejos, ya sean en HTML5 o Javascript.

Puede detectar más de 45,000 vulnerabilidades web, tanto en aplicaciones web como en software de código abierto y aplicaciones personalizadas. Su implementación se realiza en la nube o en el sitio y es adecuada tanto para pequeñas y medianas empresas como para grandes grupos.

En cuanto al precio, después de una prueba gratuita, el precio inicial es de $1,995 al año.

Acunetix | Web Application Security Scanner

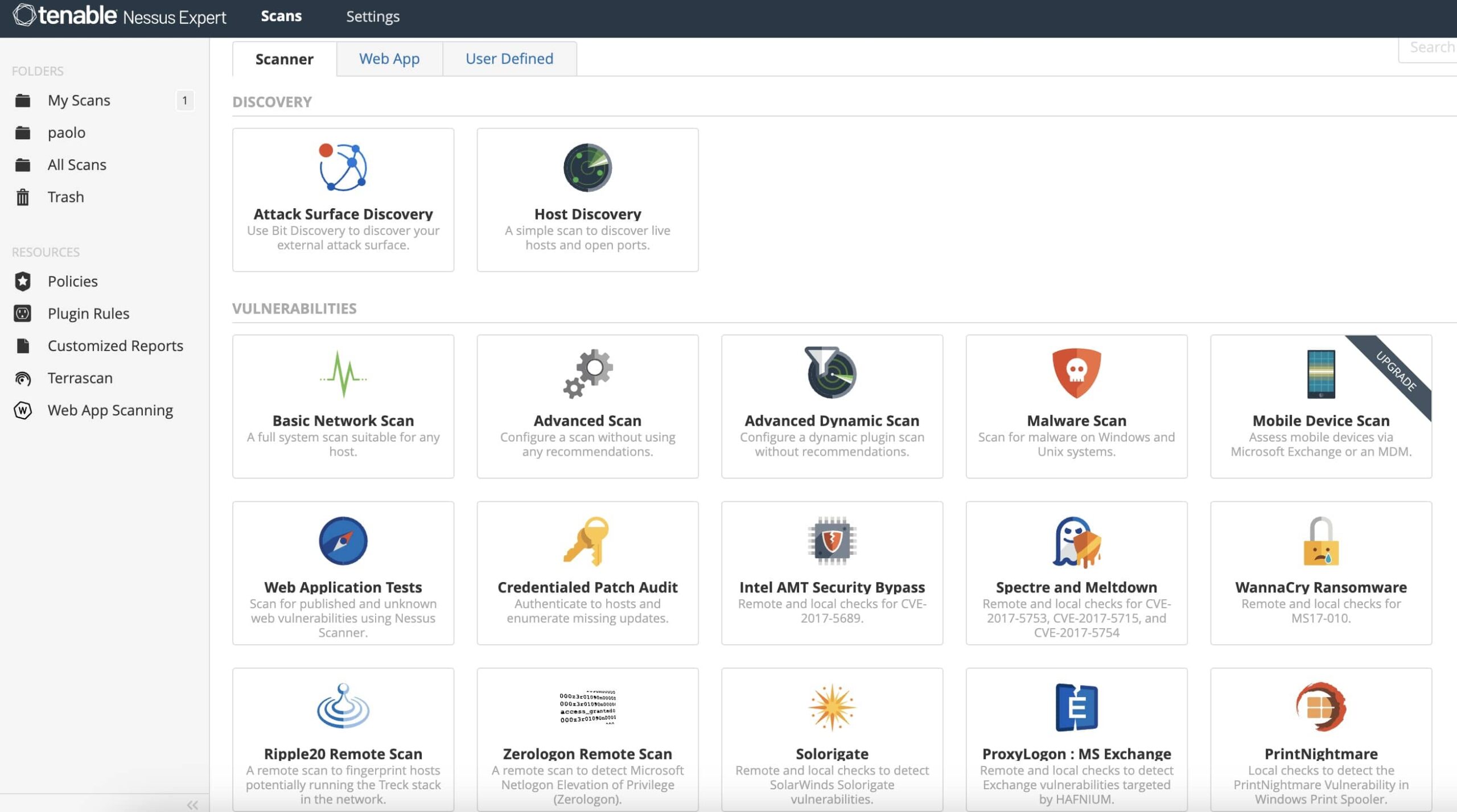

#2. Nessus

El escáner de vulnerabilidades de red avanzado para la detección de fallas críticas

Diseñado para detectar vulnerabilidades en las redes, el escáner Nessus cuenta con varias funciones: escaneo web, búsqueda de activos, gestión de estrategias, evaluación y categorización de las fallas detectadas.

Entre sus ventajas, la posibilidad de personalizar las plantillas predefinidas según preferencias individuales y la de exportar los informes generados en una amplia gama de formatos (incluidos CSV, XML y HTML). Además, esta solución en la nube también permite a los equipos de seguridad informática realizar una prueba de vulnerabilidad fuera de línea.

El precio de la licencia Nessus es de $4,000.20.

Escáner de vulnerabilidades Nessus

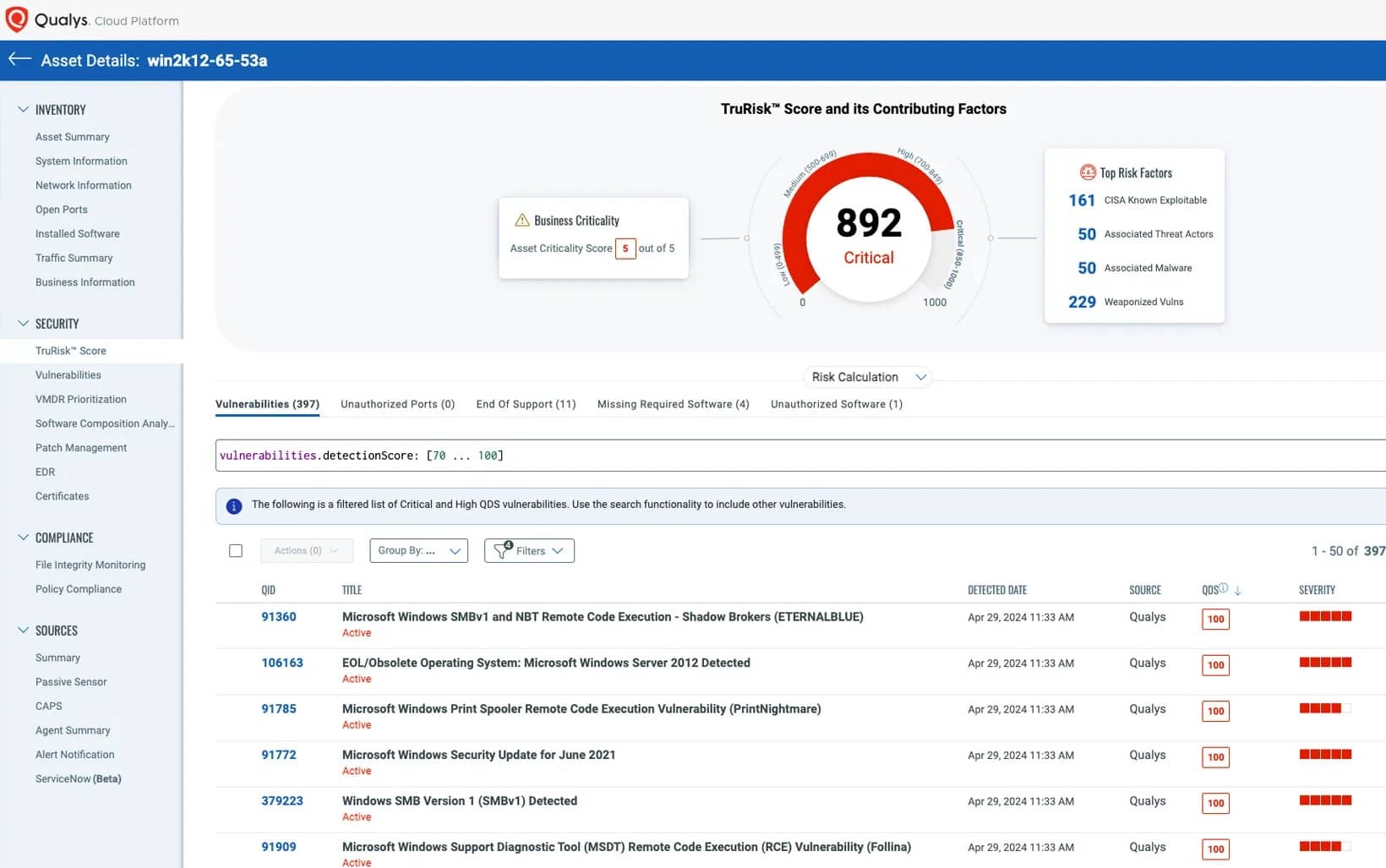

#3. Qualys

La plataforma en la nube para la gestión continua de vulnerabilidades de red y web

El escaneo de vulnerabilidades Qualys monitoriza las aplicaciones web y la red, proporcionando visibilidad sobre el uso de los recursos informáticos. Realiza auditorías, alerta sobre accesos no autorizados a las redes y analiza las direcciones IP.

Desde esta plataforma, el equipo de pentesting puede generar informes personalizados, recibir alertas automatizadas sobre ataques o actividades sospechosas y tratar las amenazas detectadas. Entre sus otras ventajas: una gran facilidad de uso y una actualización constante de su base de datos de vulnerabilidades.

Precio de la suscripción no especificado.

Qualys: Enterprise Cyber Risk & Security Platform

#4. OpenVAS

La herramienta gratuita para la evaluación completa de vulnerabilidades de sistemas y redes

Muy popular, el escáner de vulnerabilidades de código abierto OpenVAS permite analizar no solo las redes, sino también los sistemas informáticos y el software. Detecta fallas de configuración, fallas de seguridad y errores de programación.

Además de su rendimiento, las principales ventajas de OpenVAS son su gratuidad (lo que lo hace accesible incluso para las empresas más pequeñas), sus actualizaciones regulares y su carácter personalizable.

OpenVAS – Open Vulnerability Assessment Scanner

#5. HTTPCS

El escáner de vulnerabilidades web certificado RGPD para una conformidad legal óptima

Este escaneo tiene como misión detectar las vulnerabilidades de un sitio web o una aplicación web. Ayuda a las organizaciones y empresas que lo utilizan a protegerse contra incidentes de seguridad, fugas de datos e interrupciones del servicio.

Entre sus ventajas: el uso de la tecnología headless HTTPCS (crawling, fuzzing y análisis del código fuente) que permite a esta herramienta mapear cada sitio o aplicación web al 100%, incluidos los elementos que utilizan contenido dinámico. También la posibilidad de programar auditorías automatizadas diarias y beneficiarse de un sello de certificación que demuestra que tu sitio web cumple con las normas ISO y RGPD.

HTTPCS está disponible desde 1,044 euros al año.

HTTPCS by Ziwit | SECURITY Vulnerability scanner

Preguntas frecuentes sobre los escáneres de vulnerabilidades

¿Qué escáner de vulnerabilidades es el más potente?

En el mercado hay muchos escáneres de vulnerabilidades eficaces o escáneres integrados en herramientas de hacking más completas, como Burp Suite. Para adquirir el más potente para tu infraestructura, es importante determinar tus objetivos y comparar las funciones y el coste de estas soluciones.

¿Cuáles son los mejores programas de escaneo de vulnerabilidades gratuitos?

OpenVAS, Nmap, Vega, OVS-Scanner, Aikido Security… Existen muchas soluciones de escáneres de vulnerabilidades gratuitos o que ofrecen una versión gratuita y de alto rendimiento. Sin embargo, estas herramientas suelen tener limitaciones en cuanto al tamaño de la red.

¿Cómo se puede utilizar el fuzzing para detectar vulnerabilidades?

Como complemento de otras técnicas de pruebas de intrusión y vulnerabilidades, las pruebas de fuzzing son implementadas por algunos escáneres mediante módulos o plugins. Estas pruebas consisten en saturar un sistema con datos inválidos y semi-aleatorios para detectar vulnerabilidades simulando ciberataques a gran escala.

Pingback: 10 Herramientas Utilizadas por Pentesters en 2025 » CyberMentor